Table of Contents

La cybersécurité raffole des acronymes compliqués, et vous allez être servis. DRP, EASM, CAASM, lumière sur la gestion de la surface d’attaque – ou Attack Surface Management.

Dans cet article, vous apprendrez :

- ce qu’est la gestion de la surface d’attaque – ou Attack Surface Management (ASM) ;

- les 3 principaux éléments d’une surface d’attaque ;

- les grands concepts, outils et technologies de l’ASM ;

- les 5 étapes clés d’une bonne stratégie d’ASM ;

- et comment la sécurité offensive vient la compléter.

La gestion de la surface d’attaque est un élément essentiel de la gestion des risques cyber, car elle aide les organisations à identifier les faiblesses de manière proactive, et à y remédier avant qu’elles ne puissent être exploitées. Elle devient de plus en plus importante à mesure que la surface d’attaque des organisations s’accroît, en particulier avec l’essor du cloud. Pour preuve, Gartner a même classé l’expansion de la surface d’attaque comme la principale tendance en matière de gestion de la sécurité et des risques en 2022.

Qu’est-ce que la Gestion de la Surface d’Attaque ?

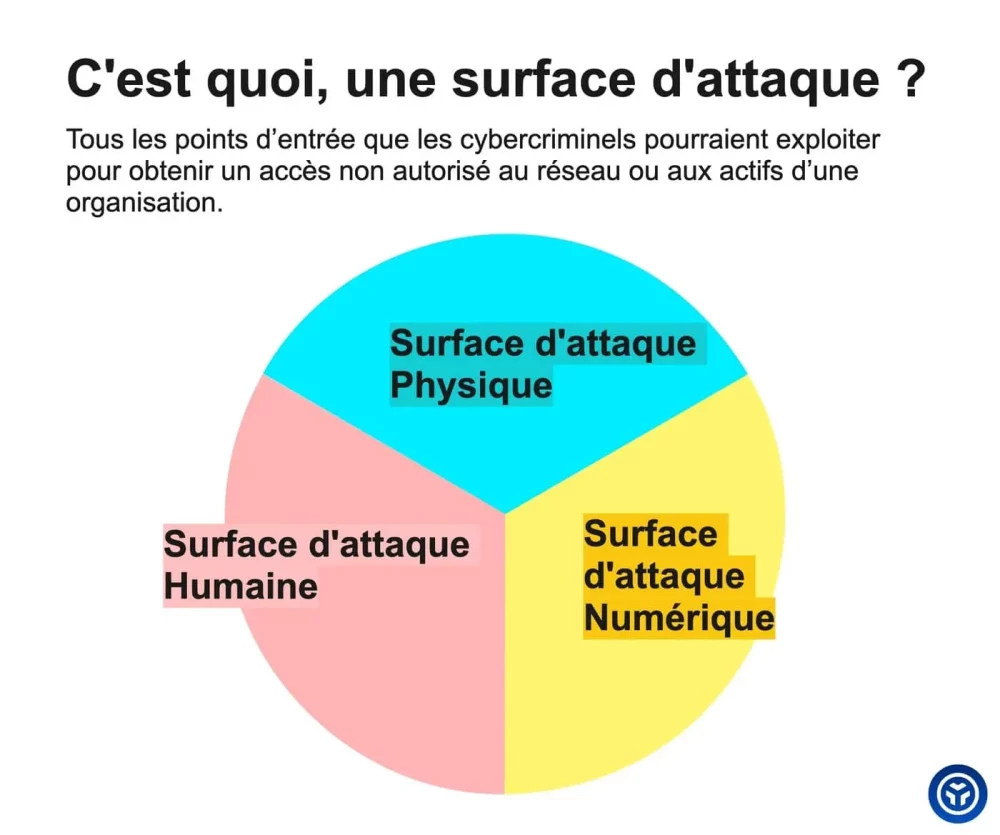

La gestion de la surface d’attaque (Attack Surface Management) est le processus d’identification, d’analyse et de gestion des différents points d’entrée que les cybercriminels pourraient exploiter pour obtenir un accès non autorisé au réseau ou aux actifs d’une organisation. Il s’agit de répertorier toutes les façons dont un attaquant pourrait pénétrer les défenses, telles que les vulnérabilités logicielles, les configurations du réseau, les intégrations tierces et les autres points faibles potentiels.

L’ASM doit toujours envisager les choses du point de vue d’un attaquant, avec un état d’esprit red team plutôt que blue team. L’idée est simple : pensez comme un assaillant pour identifier les portes d’entrée et les vulnérabilités qui pourraient être exploitées pour atteindre votre cible.

Les 3 éléments d’une surface d’attaque

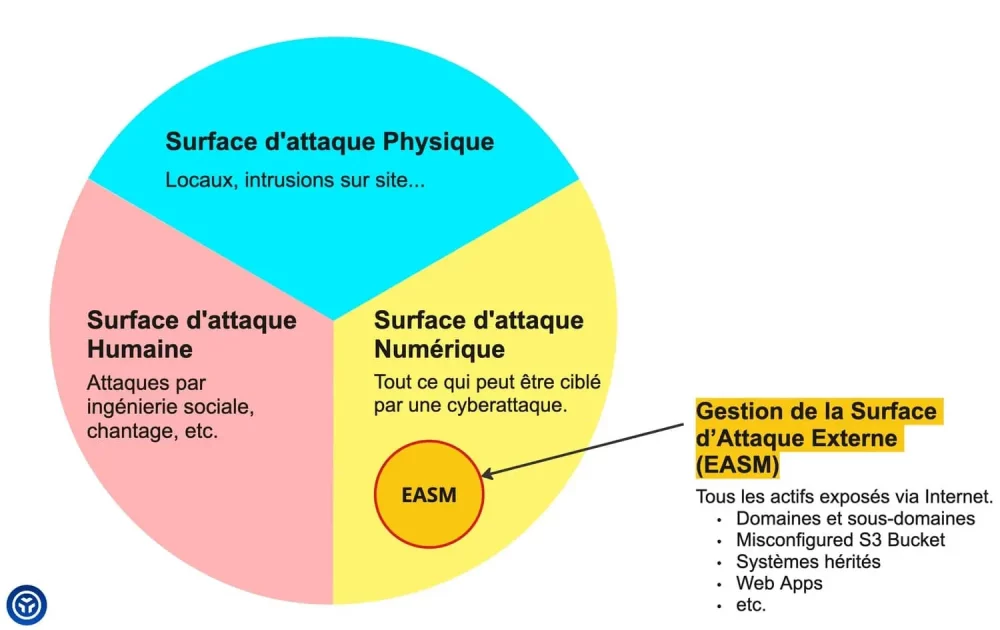

Il est communément admis que la surface d’attaque d’une organisation se compose de trois zones principales :

- La surface d’attaque physique, comme les locaux, qui sont vulnérables aux intrusions sur site

- La surface d’attaque humaine qui concerne les individus, qui peuvent être ciblés par des attaques d’ingénierie sociale, du chantage, etc.

- La surface d’attaque numérique, c’est-à-dire tout ce qui peut être ciblé par une cyberattaque.

Ce blog étant consacré à la sécurité numérique, c’est sur cette partie que nous nous concentrerons. Mais gardez à l’esprit que la gestion de la surface d’attaque ne se cantonne pas à la cybersécurité et la surface d’attaque numérique.

Les 5 étapes d’une stratégie de Gestion de la Surface d’Attaque

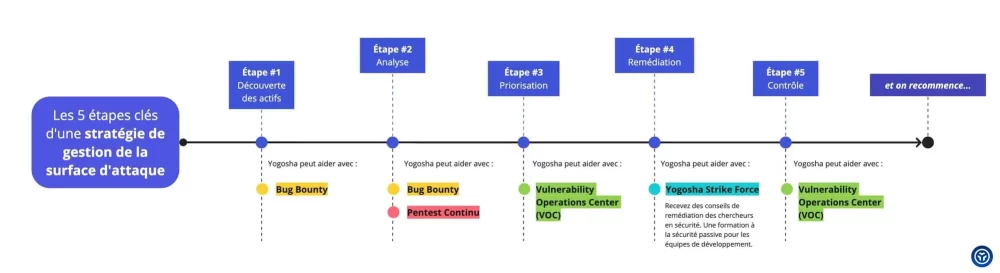

Une stratégie de gestion de la surface d’attaque doit comporter ( au minimum) ces 5 étapes fondamentales :

- Découverte des actifs (Asset Discovery) : connaissez vos actifs et votre exposition ;

- Analyse : analysez-les pour détecter les CVE et les risques potentiels ;

- Priorisation : décidez de ce qui doit être traité en premier ;

- Remédiation : faites le nécessaire ;

- Contrôle (Monitoring) – et on recommence.

Comme vous pouvez le constater, l’ASM est un vaste domaine qui englobe plusieurs activités, comme l’analyse des vulnérabilités, les tests d’intrusion, le red teaming, la gestion de la configuration, la modélisation des menaces et la surveillance continue. Cela demande une approche multidisciplinaire qui implique des professionnels de l’informatique, des experts en sécurité et des équipes de gestion des risques.

Outils et technologies de la gestion de la surface d’attaque

Concernant les actifs numériques, la gestion de la surface d’attaque peut être segmentée en 3 grandes technologies :

- DRP : les Services de Protection contre les Risques numériques (ou Digital Risk Protection services)

- CAASM : la Gestion de la Surface d’Attaque des Cyber-actifs (ou Cyber Asset Attack Surface Management)

- EASM : la Gestion de la Surface d’Attaque Externe (ou External Attack Surface Management)

DRP : les Services de Protection contre les Risques Numériques

Les DRP sont des sociétés qui proposent des services managés de protection contre les risques numériques. Elles visent à protéger les marques et leur réputation en identifiant et en atténuant les risques cyber sur les réseaux sociaux et toutes les parties du web (Clear, Dark et Deep Web). Il s’agit davantage de s’assurer que les entreprises ne sont pas exposées à des menaces, comme l’usurpation d’identité ou la fuite d’informations sensibles, que de rechercher des vulnérabilités au sein de la surface d’attaque.

Les DRP s’occupent de l’empreinte numérique et de la surveillance antimenaces, tandis que les solutions CAASM et EASM se concentrent sur les risques de sécurité liés aux actifs – même si certains fournisseurs endossent plusieurs rôles à la fois. Récemment, le terme de Gestion de l’Exposition (Exposure Management) a été introduit pour aller au-delà de la gestion des vulnérabilités (Vulnerability Management), et englobe ainsi tout ce qui n’a pas trait aux CVE.

CAASM : la Gestion de la Surface d’Attaque des Cyber-Actifs

Les outils de Gestion de la Surface d’Attaque des Cyber-Actifs (CAASM pour Cyber Asset Attack Surface Management) permettent aux équipes de sécurité d’avoir une meilleure connaissance et visibilité des points d’entrée. Ils offrent une vue d’ensemble des actifs internes et externes de l’organisation.

Les solutions CAASM fonctionnent le plus souvent par le biais d’intégrations API avec d’autres produits et sources de données, et s’ajoutent donc à la stack technique existante. Par conséquent, bien qu’elles puissent s’avérer utiles, elles ne permettent pas une découverte approfondie des actifs ni une appréciation des vulnérabilités. Les systèmes CAASM doivent être considérés comme ce qu’ils sont : une cartographie détaillée des actifs existants et connus (internes et externes). Voici une liste des solutions CAASM établie par Gartner.

EASM : la Gestion de la Surface d’Attaque Externe

La Gestion de la Surface d’Attaque Externe (EASM) est un domaine spécifique de la gestion de la surface d’attaque, qui se concentre sur les points d’entrée qui sont accessibles depuis l’Internet. Il s’agit des sites web, des applications web, des API, des points d’accès à distance, des services cloud, etc.

Le terme EASM est souvent utilisé pour désigner les outils qui répondent à cet aspect particulier de la gestion de la surface d’attaque. Sans surprise, ils portent donc sur les actifs exposés via Internet. Voici une liste des outils EASM établie par Gartner.

Contrairement aux solutions CAASM, les solutions EASM sont conçues pour la détection des actifs. Ces détections viendront alimenter le processus CAASM, qui consiste plus à dresser un tableau d’ensemble qu’à faire de la reconnaissance.

Néanmoins, l’EASM ne se limite pas à la reconnaissance. L’Attack Surface Discovery est une partie importante de l’EASM, mais encore faut-il vraiment gérer les actifs découverts. Vu le nom, ça semble logique.

La phase de découverte doit être suivie de l’identification et de la hiérarchisation des risques associés à chaque actif, jusqu’à la remédiation des vulnérabilités, en passant par tout ce qui se trouve entre les deux. Il faut donc scanner et tester manuellement les actifs, prioriser les efforts de remédiation pour les vulnérabilités nouvellement découvertes et, dans l’idéal, faire tout ça de manière régulière ou continue.

En vérité, votre équipe sécurité fait sans doute déjà de l’EASM

L’EASM peut sonner comme une nouvelle approche à la mode à mettre en œuvre, mais c’est en réalité ce que font de nombreuses équipes de sécurité depuis longtemps.

Les outils EASM peuvent se révéler utiles comme couche supplémentaire d’automatisation, mais la mentalité et les pratiques EASM existent depuis un certain temps. Les Red Teamers n’ont pas attendu le marketing des systèmes EASM pour se consacrer à la découverte des actifs et aux tests de vulnérabilités.

Pour de nombreuses organisations, l’EASM ne consiste pas tant à ajouter des tâches et des workflows qu’à les organiser et à les documenter dans le cadre d’un nouveau programme. Dans l’idéal, l’EASM devrait réduire la charge de travail en rationalisant ce qui est déjà en place.

L’automatisation ne suffit pas

Tout expert en sécurité conviendra que les scanners de vulnérabilité ne suffisent pas à eux seuls à tester la cybersécurité d’un actif. Et tout comme les scanners ne suffisent pas à trouver toutes les CVE, les outils EASM ne suffisent pas à trouver tous les actifs exposés sur Internet.

L’automatisation ne suffit pas et il est essentiel de recourir à l’expertise humaine :

- pour la découverte des actifs

- et les tests de sécurité de ces points d’entrée.

C’est là que la Sécurité Offensive entre en jeu, car elle sert les deux.

La Sécurité Offensive dans le cadre d’une stratégie de Gestion de la Surface d’Attaque

On l’a dit dès le début, mais on le répète car c’est crucial : la gestion de la surface d’attaque doit être envisagée sous l’œil d’un attaquant. Voilà pourquoi la sécurité offensive est si efficace dans le cadre de l’ASM. Elle vient sous plusieurs formes, comme le Pentest as a Service, mais c’est le bug bounty qui complète le mieux les stratégies EASM.

Le bug bounty contribue à la découverte et à l’analyse des actifs qui, pour rappel, sont les deux premières étapes d’une stratégie de gestion de la surface d’attaque – 1) Découverte des actifs ; 2) Analyse ; 3) Priorisation ; 4) Remédiation ; 5) Contrôle.

Étape 1 : le bug bounty pour la découverte des actifs

Le principe du bug bounty est simple. Une organisation fait appel à des hackers éthiques pour tester ses actifs ; de vrais attaquants qui tentent de trouver des failles. S’ils trouvent une vulnérabilité, ils reçoivent une prime. Si les hackers ne trouvent rien, l’entreprise ne dépense rien.

Très bien, mais quel est le rapport avec la découverte d’actifs nous direz-vous ?

Les chercheurs en sécurité sont particulièrement ingénieux lorsqu’il s’agit de découvrir les actifs les plus vulnérables, souvent à la surprise de l’organisation ciblée. C’est ce que confirme Antonin Garcia, RSSI de Veepee, dont la plateforme e-commerce enregistre 4,5 millions de visiteurs uniques et 130K€ de commandes par jour.

“On sait faire du pentest, et les applications qui sont très exposées pour les membres, on les connaît. Mais le bug bounty permet d’aller chercher les angles morts, les petits services qui ne sont pas forcément maintenus ou avec moins de rigueur.” – Antonin Garcia, RSSI chez Veepee

Un constat secondé par Julien Reitzel, Lead Offensive Security chez Veepee : “Grâce à Yogosha, on a déjà eu vent d’un certain nombre de périmètres, de sous-domaines et de serveurs exposés sur Internet qu’on n’avait pas eu l’occasion de regarder avant. Ça nous a permis de couper des choses dont on n’avait pas forcément conscience. ”

Étape 2 : l’OffSec pour l’analyse des actifs

Comme vous pouvez l’imaginer, les hackers ne trouvent pas les actifs par pur plaisir. Vient ensuite l’étape d’analyse de la stratégie ASM, à savoir les tests de sécurité.

Les chercheurs en sécurité sont particulièrement efficaces parce qu’ils sortent des sentiers battus. Un scanner est utile pour trouver les CVE les plus connues. Les hunters, eux, peuvent trouver les vulnérabilités les plus critiques, qui demandent du temps et de l’ingéniosité. Les vulnérabilités qui comptent vraiment, celles que vous ne voulez pas manquer.

Là encore, le RSSI de Veepee confirme la pertinence du bug bounty :

“Des pentests on en a fait plein, on en fait toujours un peu pour la conformité ou repasser sur des applications critiques. […] Mais avec le bug bounty, c’est différent. On n’est pas dans l’attente d’un rapport, on est dans l’attente d’une vulnérabilité critique. La différence est là aussi. Et avec Yogosha, les critiques ont quasiment toujours été pertinentes. Ce n’est pas le secure cookie ou le HSTS mal paramétré qu’on peut avoir d’un pentesteur qui arrive au bout de ses 5 jours, et qui doit faire un rapport alors qu’il n’a pas trouvé grand chose.” – Antonin Garcia, RSSI chez Veepee

E-Book: Bug Bounty, le guide ultime pour un programme réussi

Apprenez comment mettre en place votre Bug Bounty, le rendre attractif et mobiliser les hackers pour identifier des vulnérabilités à haut risque.

Étape 3 : la hiérarchisation grâce au système CVSS

Les vulnérabilités révélées par les tests de sécurité doivent être priorisées afin d’orienter les efforts de remédiation. Heureusement, les vulnérabilités identifiées lors d’opérations OffSec peuvent être rapidement évaluées grâce au système CVSS (Common Vulnerability Scoring System) – du moins si vous utilisez notre plateforme.

Chaque rapport de vulnérabilité que vous recevez se voit attribuer un score, ce qui vous permet d’évaluer sa criticité en un coup d’œil. Vous pouvez ensuite le transmettre à l’équipe chargée de la remédiation (l’étape 4 de la stratégie ASM), via l’une de nos intégrations ou API.

Étape 4 : les conseils de remédiation des chercheurs en sécurité

En matière de remédiation, il n’y a pas de secret : vos équipes techniques doivent s’atteler à la tâche. Pour autant, elles n’ont pas à le faire sans aucune aide extérieure.

Les chercheurs en sécurité de la Yogosha Strike Force peuvent fournir des conseils pour remédier aux vulnérabilités qu’ils ont découvertes. Vos équipes peuvent interagir avec les hunters directement via notre plateforme et se renseigner sur les mesures à prendre. Si un rapport de vulnérabilité soulève des questions sur la correction à apporter, il suffit de poser la question et le hacker sera certainement en mesure de vous orienter dans la bonne direction.

En d’autres termes, les hackers offrent une formation passive des équipes de développement, qui peuvent monter en compétences à leur contact. Un bénéfice indirect du bug bounty remarqué par le RSSI de Teréga, un acteur majeur du transport et du stockage de gaz en Europe.

“Les chercheurs Yogosha ont une certaine éthique, et ils partagent leur expérience aux équipes de développement. Avec le bug bounty, on améliore le savoir-faire et la sensibilité des développeurs chez nous. C’est un effet de formation continue.” – Philippe Puyou Lascassies, RSSI chez Teréga

Étape 5 : le contrôle via les dashboards analytiques

Voilà qui nous amène à la cinquième et dernière étape de la stratégie de gestion de la surface d’attaque : le contrôle. Notre Vulnerability Operations Center permet aux RSSI et aux équipes de sécurité de centraliser tous leurs actifs au sein d’un seul outil, y compris à travers plusieurs entités. Les tableaux de bord fournissent alors une vue holistique de la sécurité de votre organisation – évolution des détections, endpoints les plus vulnérables, tendances des typologies de CVE découvertes, etc.

CASM : pourquoi la Gestion Continue de la Surface d’Attaque est-elle importante ?

La gestion de la surface d’attaque n’est pas une chose à faire une fois puis à mettre de côté. De nouvelles vulnérabilités peuvent apparaître, de nouveaux actifs peuvent être déployés sans que vous le sachiez. Après tout, quelle équipe sécurité n’a pas connu les joies du Shadow IT et des équipes dev et produit qui font leur tambouille dans leur coin.

La gestion de la surface d’attaque est un processus qui doit être répété encore et encore, et idéalement en continu. Et comme toujours, le monde de la cybersécurité n’a pas manqué d’inventer un acronyme obscur : CASM, pour Continuous Attack Surface Management.

En bref, le CASM consiste à prendre les 5 étapes de votre stratégie de Gestion de la Surface d’Attaque, et à les répéter sans interruption. Idéalement en utilisant des détections automatisées comme les outils EASM, et l’expertise humaine amenée par la sécurité offensive (menée par une redteam interne ou un spécialiste de la cybersécurité comme nous).

La sécurité offensive dans le cadre du CASM

Un programme de bug bounty peut être temporaire, mais il est d’autant plus efficace s’il est continu. Un bug bounty mené 24/7 sur un site front-end ou une exposition très sensible assure une veille de sécurité permanente, avec des hackers qui viennent s’y frotter tout au long de l’année. Et si vous leur donnez carte blanche sur un domaine et leur permettez d’être inventifs, vous serez surpris des actifs qu’ils peuvent dénicher.

Le pentesting continu est également une approche optimale pour une analyse continue des actifs. Il s’agit d’un pentest traditionnel, sauf qu’il n’est pas mené seulement sur quelques jours ou semaines mais sur toute l’année. Et si vous jetez votre dévolu sur nos services, sachez que nous veillons à mobiliser différents chercheurs au sein de la Yogosha Strike Force tout au long de l’année, afin de maintenir une veille continue tout en diversifiant les idées et les approches.

En résumé

- La gestion de la surface d’attaque (Attack Surface Management) est le processus d’identification, d’analyse et de gestion des différents points d’entrée de la surface d’attaque d’une organisation. Cela doit toujours se faire du point de vue de l’attaquant ;

- La surface d’attaque d’une organisation se compose de trois zones principales : physique, humaine et numérique ;

- Une stratégie de gestion de la surface d’attaque doit comporter au moins 5 étapes clés : Découverte des actifs, Analyse, Priorisation, Remédiation et Contrôle ;

- La gestion de la surface d’attaque englobe plusieurs approches et technologies, telles que les DRP, CAASM et EASM ;

- Les DRP sont des services managés visent à protéger les marques et leur réputation en atténuant les risques cyber sur les réseaux sociaux et les différentes parties du web (Clear, Dark et Deep Web) ;

- Les solutions CAASM aident les équipes de sécurité à cartographier les actifs existants et connus de leur organisation, mais ne permettent pas une découverte approfondie des actifs ni une évaluation des vulnérabilités ;

- La Gestion de la Surface d’Attaque Externe (EASM) est un domaine spécifique de la gestion de la surface d’attaque qui se concentre sur les points d’entrée accessibles depuis l’internet. L’approche automatisée des solutions EASM est nécessaire, mais ne suffit pas pour faire face à toutes les menaces ;

- La sécurité offensive renforce certaines étapes d’une bonne stratégie ASM, à savoir la découverte et l’analyse des actifs ;

- Le bug bounty et le pentest en continu contribuent à une approche CASM – Continuous Attack Surface Management –, qui est un énième acronyme pour dire que le processus de gestion de la surface d’attaque doit être continu !

Besoin d’assistance pour analyser vos actifs dans le cadre d’une stratégie de gestion de la surface d’attaque ?