Table of Contents

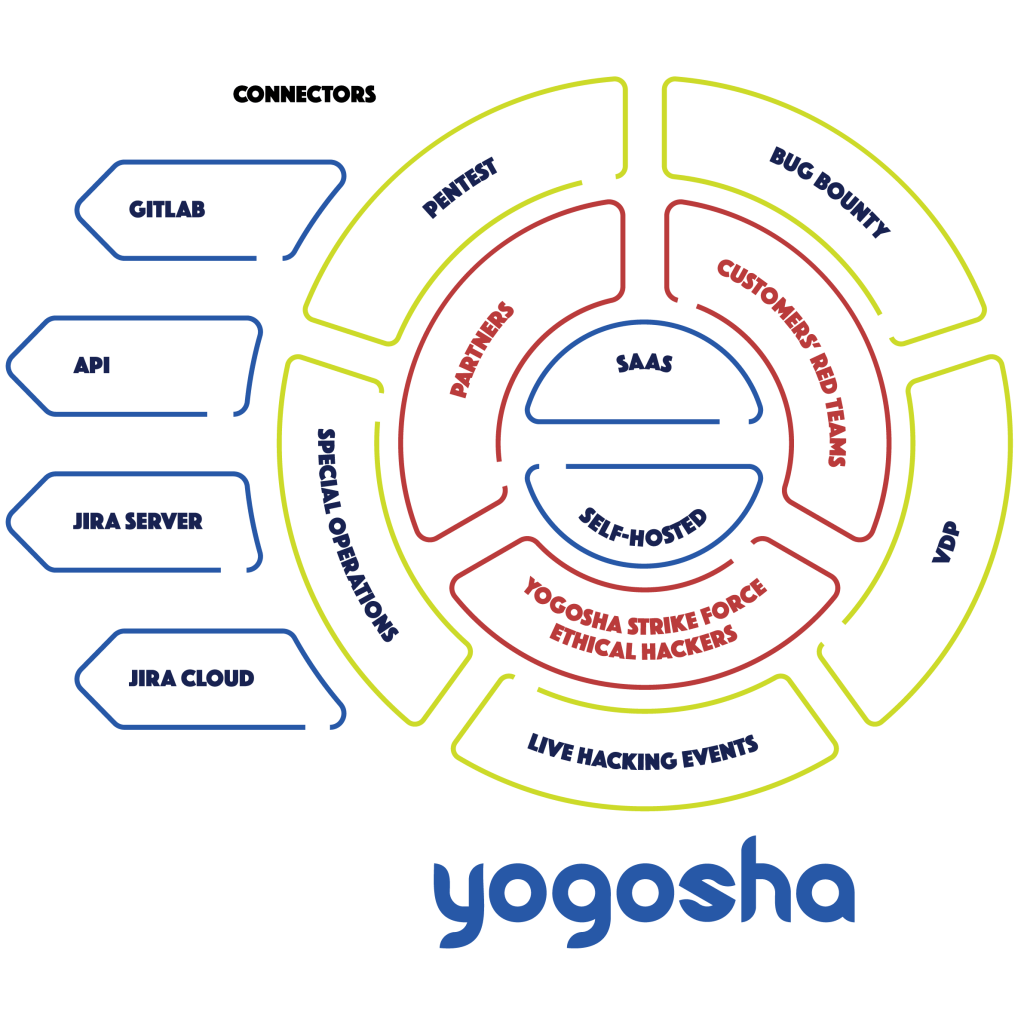

Le Vulnerability Operations Center, c’est d’abord une plateforme. Une plateforme qui permet aux clients de combiner trois aspects pour détecter et gérer les vulnérabilités :

- une technologie

- un accès à des ressources compétentes

- une convergence des opérations de sécurité

En combinant ces trois aspects, le VOC amène une véritable solution technologique pour permettre aux clients de traiter de manière efficiente les remontées de vulnérabilités auxquelles ils font face au quotidien.

Le VOC est à la sécurité offensive ce que le SOC est à la sécurité défensive.

1. D’abord, le VOC est une technologie.

C’est-à-dire une plateforme avec des interfaces maniables, et une expérience utilisateur qui respecte les standards du marché. Et surtout, une plateforme qui répond aux contraintes réglementaires.

Si le client est à l’aise avec un déploiement SaaS, il peut passer par du SaaS. S’il souhaite avoir une plateforme hébergée chez un hébergeur de confiance ou On Prem, il doit aujourd’hui avoir cette possibilité. Le premier élément du VOC, c’est ça. Une technologie, une plateforme SaaS ou Self-Hosted.

Le déploiement Self-Hosted permet aux clients :

- un cloisonnement fort des données

- une maîtrise totale du contexte d’exécution, et l’assurance en matière de compliance que les données sont hébergées dans des environnements totalement maîtrisés

- de centraliser toutes les activités de sécurité sur la même plateforme, même si elles sont menées sur plusieurs entités

- d’avoir un outil brandé à leurs propres couleurs et qui s’intègre naturellement dans le portefeuille de solutions utilisées, voire qui peut être revendu à des clients finaux le cas échéant.

2. Ensuite, le VOC est un accès direct à des ressources compétentes.

Une fois qu’on a cette première couche – cette plateforme déployable là où on la veut –, le client doit pouvoir embarquer les différentes communautés qui lui permettent de trouver des failles de sécurité. C’est la vocation du VOC tel qu’on l’a construit.

Derrière ces fameuses communautés, il y a quatre grandes entités principales.

- Les hackers éthiques de la Yogosha Strike Force, notre communauté historique. Ce sont des hunters très pointus, qu’on sélectionne et qui sont experts pour trouver des failles à haut risque.

- Les propres équipes de sécurité du client.

- Les équipes de ses partenaires. Si un client a un partenaire qui a lui-même des Red Teamers ou des pentesters, il peut les embarquer sur la plateforme.

- Enfin, les équipes métier du client. Les développeurs par exemple.

Le VOC permet de faire converger les métiers, et de faire en sorte que tous ces individus là puissent communiquer entre eux.

3. Enfin, le VOC permet une convergence des opérations de sécurité.

Le VOC Yogosha permet quatre grandes typologies de services. Ces opérations de sécurité sont :

- Le Bug Bounty

- Le programme de divulgation des vulnérabilités (VDP)

- Le test d’intrusion, ou Pentest as a Service

- Le Live Hacking Event

Pentest as a Service

Le test d’intrusion, c’est aujourd’hui un standard. À chaque fois qu’on a quelque part un système informatique, il faut faire régulièrement des audits de sécurité. Le test d’intrusion est un audit de sécurité avec une logique de moyens.

On met à disposition des compétences sur un temps déterminé, avec pour objectif de faire une couverture de tests de sécurité les plus exhaustifs possibles pour donner une image complète à l’instant T du système d’information. Le but est d’identifier les potentielles zones de fragilité et failles de sécurité.

Le VOC Yogosha pour digitaliser et rationaliser les tests d’intrusion

Le VOC amène une homogénéité sur cet aspect là. On fluidifie cet exercice classique ; on digitalise les tests d’intrusion que les clients ont déjà l’habitude de mener.

Le VOC permet aussi de répondre à un impératif de timing. Certaines entreprises se retrouvent à mettre des applications en production très rapidement, pour respecter un Go-to-market ou une quelconque autre raison. Mais leurs tests d’intrusion classiques ne peuvent être activés qu’au bout de plusieurs mois car le prestataire n’a pas de bande passante. Là, la Yogosha Strike Force devient une vraie alternative pour trouver rapidement des compétences pour ce genre d’audit.

En résumé, le Pentest as a Service est :

- une ressource unique

- sur un temps déterminé

- tarifée au prorata du temps de recherche effectué

- avec pour objectif d’avoir une image globale et méthodique pour révéler les fragilités.

Bug Bounty

Le Bug Bounty est une approche beaucoup plus opportuniste, et beaucoup plus agressive.

Lorsqu’un client arrive à un stade de sécurité suffisant, les tests d’intrusion montrent leurs limites. Le bug bounty permet alors de se confronter à la réalité, en demandant à des hackers de tester la sécurité du système.

C’est un audit avec un nouveau mode opératoire. Il n’y a pas de limite de temps, il n’y a comme seule limite que le budget qui est alloué. Là où le pentest paie le temps de recherche, le bug bounty paie à la faille trouvée. Le prix est indexé sur la criticité de la faille. Tant que le client a du budget, il peut demander aux hackers de continuer à tester son système.

Avec le bug bounty, on est sur une logique de résultats. Pour caricaturer, si les hackers ne trouvent rien, le client n’a rien à payer.

Vulnerability Disclosure Program (VDP)

Un Programme de Divulgation des Vulnérabilités (VDP), c’est encore autre chose. C’est une politique d’entreprise qui clarifie les termes dans lesquels elle peut collaborer avec des personnes non sollicitées qui ont trouvé des failles de sécurité sur leurs systèmes.

Avec un bug bounty ou un pentest, c’est l’entreprise qui demande aux hackers de tester sa sécurité. Avec un VDP, l’entreprise ne demande rien à personne. C’est le hacker qui – dans le cadre de sa veille et de ses recherches – trouve une faille de sécurité dans les systèmes de l’entreprise.

Si l’entreprise n’a pas de VDP, le hacker peut tenter de parler avec le community manager sur Twitter, de trouver le RSSI sur les réseaux sociaux… Mais c’est toujours un processus qui frôle le bad buzz et qui met les équipes en tension.

Avoir un VDP permet de cadrer cet exercice. Ça permet à l’entreprise de dire au hacker : “Nous sommes prêts à collaborer avec toi si tu respectes ces règles-là. Voici le mode opératoire. Voilà comment tu peux nous remonter le rapport. Voilà les délais de réponse que tu peux attendre. Et voici aussi notre politique de rémunération, si rémunération il y a.”

Avec un VDP, la recherche de la faille n’est pas sollicitée. Il n’y a donc, en théorie, pas besoin de rémunérer le hacker. Dans les faits, l’entreprise est tout à fait libre de rémunérer ou non en signe de gratitude – compte tenu par exemple de la criticité de la faille.

Live Hacking Event

Avec le Live Hacking Event, on est sur un double exercice.

Primo, un exercice de formation des équipes du client.

L’idée, c’est d’amener des hackers en présentiel pendant 2-3 jours (ou plus) avec les équipes du client pour faire du bug bounty. Il y a donc un véritable aspect training, on simule du Red Team vs Blue Team. Les équipes du client sont quasiment en situation réelle, elles sont confrontées à l’attaque.

Le Live Hacking Event permet aux équipes de discuter et de créer du lien, d’avoir des discussions informelles avec des hackers. Les échanges ne sont pas de la même nature que ce qu’on peut avoir par commentaires via la plateforme. C’est beaucoup plus vivant, ça marque les esprits.

Secundo, un outil de communication.

Le Live Hacking Event permet aux entreprises de montrer :

- qu’elles prennent au sérieux la collaboration avec les hackers

- qu’elles ont des approches innovantes en matière de cybersécurité

Le Live Hacking Event devient alors un véritable levier pour recruter dans les équipes de sécurité ; et ça n’est pas rien quand on sait la pénurie de talents qui existe sur ces métiers. La pratique démontre quand même un environnement assez dynamique. Quand on a un profil sécu, c’est quand même sympa de se dire que l’on va travailler pour une entreprise où, une fois par an, on va se retrouver en immersion totale à protéger des systèmes face à 150 hackers qui tentent de l’attaquer !

A qui s’adresse le VOC ?

Le VOC peut être utile à différents profils, voire leur devenir indispensable.

D’abord, le RSSI. Le VOC permet aux RSSI de faire converger leurs différents services et d’avoir un hub unique à travers lequel ils peuvent superviser toutes leurs activités. Le VOC permet également aux équipes métier – les développeurs par exemple – de voir comment la sécurité des systèmes évolue dans le temps.

Le VOC peut aussi servir aux typologies d’entreprises qui peuvent elles-mêmes le proposer à leurs clients. Les ESN et les MSSPs par exemple, qui peuvent utiliser notre expertise et notre technologie en Self-Hosted pour :

- digitaliser leurs propres services

- amener une plus-value à leurs clients

- générer des sources de revenus supplémentaires

Pour ces profils, nous proposons des programmes partenaires spécifiques.

En conclusion

Le VOC est l’aboutissement d’une réflexion et d’une conviction fortes. D’un côté le fait que les clients ont besoin de toute leurs opérations offensives à un même endroit. De l’autre, ils doivent absolument avoir le choix du niveau de services dont ils veulent disposer – du déploiement aux opérations en passant par les communautés avec qui ils veulent collaborer.

Derrière le concept du Vulnerability Operations Center, il y a une multitude de features pour faciliter la détection et la gestion des vulnérabilités. Si vous souhaitez une démonstration du VOC, n’hésitez pas à nous contacter.