Table of Contents

Quelles sont les différences concrètes entre un pentest conventionnel et le Penetration Testing as a Service (PtaaS) ? On fait le point, étape par étape.

Les tests d’intrusion sont monnaie courante dans la sécurité offensive, et leur efficacité n’est plus à prouver. Mais cela ne veut pas dire que leur efficience ne peut pas être améliorée. Le pentest traditionnel montre ses limites face à la diversification des menaces, que ce soit en matière de flexibilité ou de force de frappe.

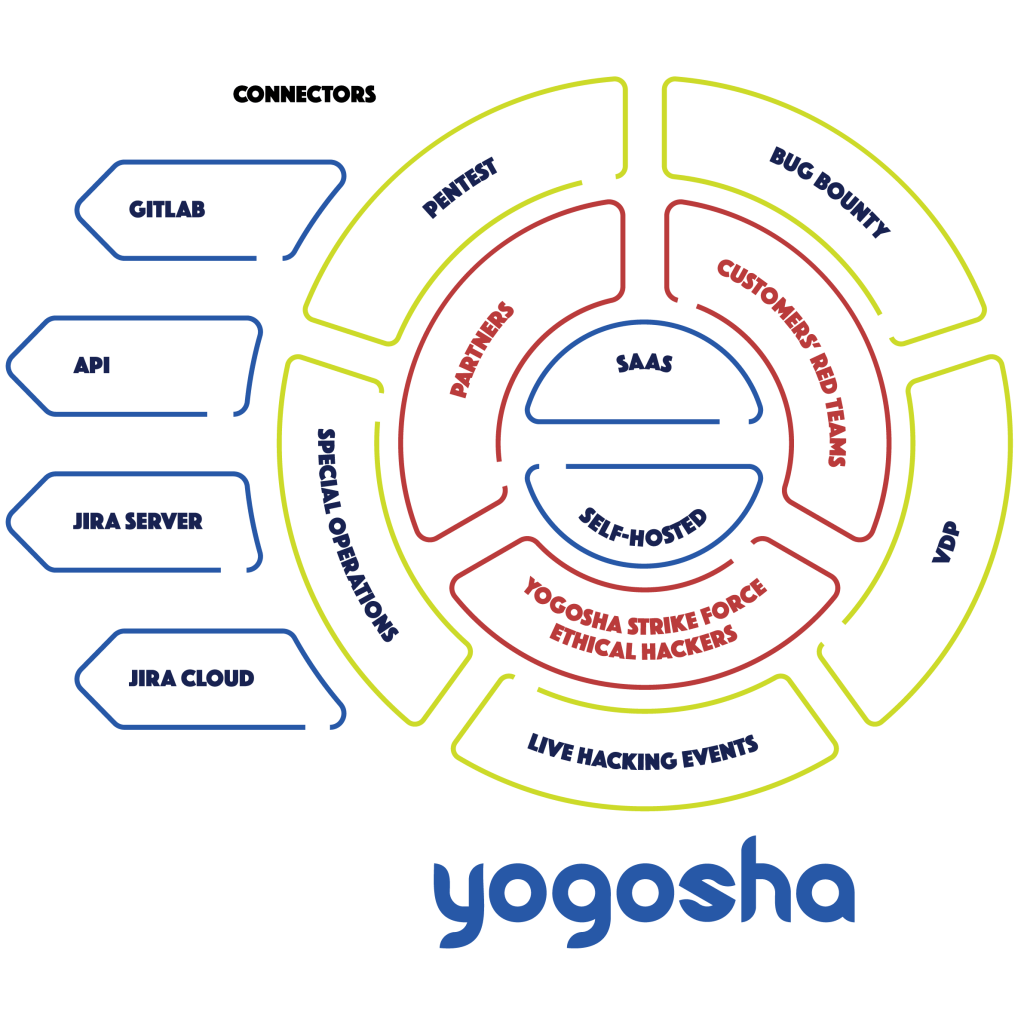

La cybersécurité collaborative offre un regard neuf sur le sujet : le Penetration Testing as a Service (PtaaS). Le principe est simple : le pentest n’est pas conduit par un cabinet de conseil ou un prestataire traditionnel, mais par une plateforme de cybersécurité collaborative qui mobilise sa communauté de chercheurs et de hackers éthiques. La différence peut sembler anodine, et pourtant…

Le Pentest as a Service et l’approche classique diffèrent en de nombreux points, du temps de lancement au prix en passant par la communication avec les pentesters ou le rythme des rapports.

Faisons le point sur ces deux approches différentes d’un même exercice.

1. Combien de temps avant de lancer un pentest ?

Pentest Traditionnel

Avant de lancer un pentest, il faut d’abord définir son scope, ainsi que les vulnérabilités à exclure des recherches – les attaques par force brute par exemple. Dans le cadre d’un pentest traditionnel, cette étape passe généralement par des rendez-vous entre l’organisation et le prestataire – entretiens, appels téléphoniques, emails. C’est également à cette étape que se décident le prix et la durée du pentest. Le plus souvent, le test d’intrusion débute 3 à 6 semaines après que toutes ces questions aient été traitées.

Pentest as a Service

L’approche “as a service” permet de lancer un pentest en quelques jours à peine, voire en moins de 24h si toutes les parties prenantes sont réactives. De notre côté, nous avons constaté que le lancement d’un Pentest as a Service se fait généralement en moins d’une semaine à partir de la prise de contact. Notons qu’avec un PtaaS, l’opération peut être prolongée à la volée si la durée initiale s’avère insuffisante.

2. Qui réalise le pentest ?

Pentest Traditionnel

Le test d’intrusion est réalisé par un pentester de métier, qui officie la plupart du temps pour un cabinet en conseil informatique. La plupart des tests d’intrusion sont conduits par un à deux pentesters. Souvent, l’organisation cliente n’a pas de regard sur le ou les pentesters choisis pour la mission.

Lire aussi : Pentest : pourquoi et comment réaliser un test d’intrusion

Pentest as a Service

Avec l’approche collaborative, le test d’intrusion est réalisé par des chercheurs officiant via une plateforme. Ces derniers sont la plupart du temps des hackers éthiques ou des pentesters de métier travaillant en plus de leur activité professionnelle. Le nombre de chercheurs alloués à un pentest collaboratif n’est théoriquement limité que par son budget.

En puisant dans la communauté des chercheurs en sécurité, le PtaaS permet de multiplier les compétences à la volée. Après tout, chaque chercheur a des talents qui lui sont propres. L’organisation peut ainsi choisir les profils les plus adaptés à son budget et ses périmètres, en fonction par exemple de l’écosystème visé – web, cloud, API… –, des technologies utilisées ou des vulnérabilités suspectées.

L’expertise des chercheurs peut varier fortement d’une plateforme à une autre. Certaines plateformes publiques ouvrent leurs portes à tout le monde sur simple inscription, débutants comme confirmés. D’autres ont adopté un modèle de communauté privée et sélective, à l’image de la Yogosha Strike Force.

3. La rémunération du pentester/hacker éthique

Pentest Traditionnel

Le pentester est la plupart du temps un salarié de la firme mandatée pour le pentest. Il reçoit donc un salaire en fin de mois, indépendamment du nombre d’audits conduits.

Pentest as a Service

Difficile ici de se prononcer pour chaque plateforme, tant les modèles de rémunération peuvent varier de l’une à l’autre. Chez Yogosha, les hunters sont rémunérés au TJM (Tarif Journalier Moyen) pour les missions de pentest.

4. La communication avec les pentesters

Pentest Traditionnel

La communication avec les pentesters peut varier d’un cabinet à un autre. La plupart du temps, les équipes internes à l’entreprise n’ont que peu ou pas d’interactions directes avec eux. La majorité des échanges se fait via un unique point de contact, comme un chef de projet.

Pentest as a Service

Via une plateforme, les échanges entre les équipes internes et les chercheurs sont directs et réguliers tout au long du projet. Cette collaboration étroite offre trois avantages non négligeables par rapport au modèle traditionnel :

- Les échanges directs avec les chercheurs permettent de fluidifier le pentest en supprimant les intermédiaires superflus ;

- Les points de friction ou de mécompréhension peuvent être discutés, éclaircis et résolus pendant le déroulement du pentest afin de le rendre plus efficace ;

- Les collaborateurs de l’entreprise peuvent monter en compétences au contact des hackers éthiques.

5. Quand les résultats du pentest sont-ils disponibles ?

Pentest Traditionnel

C’est là l’un des principaux défauts des tests d’intrusion “à l’ancienne”, puisque les résultats sont souvent communiqués en fin de mission. Les vulnérabilités potentiellement critiques ne sont donc pas adressées pendant plusieurs jours, voire plusieurs semaines. À l’issue du pentest, le cabinet de conseil fournit la plupart du temps un rapport sous forme de PDF crypté. Ce dernier recense les vulnérabilités identifiées par niveau de criticité, et peut proposer des pistes de remédiation.

Pentest as a Service

L’organisation est alertée via la plateforme dès qu’un chercheur déniche une vulnérabilité. Les problèmes sont remontés au fur et à mesure de leurs découvertes, et les équipes internes peuvent s’atteler à leurs corrections alors même que le pentest n’est pas terminé. Mieux, un correctif peut être déployé et immédiatement mis à l’épreuve des chercheurs sans avoir à lancer un autre test d’intrusion.

De plus, ce système de rapport continu allié à la possibilité d’échanger avec la communauté des hackers éthiques permet aux équipes internes de se renseigner plus facilement sur la remédiation de certaines vulnérabilités. Un service qui peut être facturé en sus lors d’un pentest traditionnel.

E-Book: Bug Bounty, le guide ultime pour un programme réussi

Apprenez comment mettre en place votre Bug Bounty, le rendre attractif et mobiliser les hackers pour identifier des vulnérabilités à haut risque.

Syndrome du pentester et Proof Of Concept

Malheureusement, il n’est pas rare que le compte-rendu d’un pentest exagère volontairement la criticité de certaines vulnérabilités. Ce phénomène est si récurrent qu’il porte un nom : le “Syndrome du pentester”.

Certaines vulnérabilités sont présentées comme étant importantes alors qu’elles sont, la plupart du temps, futiles en matière de sécurité. On pense aux grands classiques des headers HSTS, aux problèmes liés aux protocoles TLS et SSL ou encore aux configurations DMARC, DKIM et SPF. Le but est de jeter de la poudre aux yeux du client afin de rendre le rapport plus pertinent qu’il ne l’est réellement. Outre son manque d’honnêteté, cette pratique nuit à la sécurité des organisations puisqu’elle fausse les informations nécessaires à une bonne priorisation des vulnérabilités et des actions correctives à mener.

Afin d’éviter ce genre de désagrément, mieux vaut demander un Proof Of Concept (POC) lorsqu’une vulnérabilité semble exagérée. Une preuve de concept est une démonstration technique qui prouve que la vulnérabilité est réellement exploitable, et qu’elle présente donc une menace réelle pour la sécurité de l’actif numérique concerné.

Dans le cadre d’un Pentest as a Service avec Yogosha, chaque vulnérabilité identifiée par un hacker éthique doit forcément être accompagnée d’un POC.

6. La vérification des corrections

Pentest Traditionnel

Là encore, tout dépend du prestataire choisi. Mais dans la très grande majorité des cas, les prestataires traditionnels n’incluent pas la vérification des corrections par leurs pentesters. Si ce service existe, il peut être facturé en sus.

Pentest as a Service

Ici aussi, tout dépend de la plateforme sélectionnée. En ce qui concerne les tests menés avec Yogosha, le double-check par les hunters est inclus et n’est pas une option payante.

7. L’intégration du pentest aux outils et écosystèmes de l’entreprise

Pentest Traditionnel

La réponse est on ne peut plus simple : un pentest traditionnel ne s’intègre pas aux environnements de travail des équipes internes. Les échanges se font par téléphone ou par emails, et les rapports sont communiqués par des voies similaires. Il appartient ensuite aux équipes internes d’intégrer les résultats du pentest aux workflows de l’entreprise.

Pentest as a Service

En passant par une plateforme, le pentest s’intègre aux outils et aux écosystèmes de l’organisation – en ce qui concerne Yogosha, via API, Gitlab, Jira Cloud et Jira Server.

Les rapports de vulnérabilités peuvent être exportés à la volée, et les vulnérabilités les plus critiques peuvent être envoyées directement aux équipes en charge de la remédiation. Le workflow est plus fluide et la gestion des vulnérabilités autrement plus efficace.

8. Qu’en est-il de la gestion des vulnérabilités ?

Pentest Traditionnel

Les tests d’intrusion les plus classiques sont complètement décorrélés de la gestion des vulnérabilités. Elle peut faire l’objet d’un autre contrat avec un cabinet en conseil informatique, mais elle est complètement indépendante de l’activité de pentesting.

Pentest as a Service

Passer par une plateforme de sécurité collaborative, c’est s’assurer l’accès aux différents services qu’elle propose. Y compris ceux dédiés à la gestion des vulnérabilités.

Avec Yogosha, les rapports sont centralisés sur notre Vulnerability Operations Center. Les équipes n’ont qu’un seul outil à prendre en main, et les rapports sont traités directement depuis la plateforme. Les actifs sont organisés en différents workspaces, avec une gestion avancée des utilisateurs et des droits, les audit logs, une authentification SSO, différents wallets, des dashboards analytiques, etc. Bref, une véritable solution de gestion des vulnérabilités de bout en bout.

9. Quel est le prix d’un pentest ?

Pentest Traditionnel

Le prix d’un test d’intrusion peut aller de 4K€ à 150K€ ou plus. Les écarts sont tels qu’il est impossible de donner un prix de référence, aussi bien pour l’approche traditionnelle que pour le PtaaS. Le prix découle naturellement de la nature du pentest – scope, durée, nombre de pentesters, compétences requises, etc.

Pentest as a Service

Financièrement, le PtaaS est – de manière générale – plus intéressant que l’approche traditionnelle. Les tarifs sont globalement plus attractifs pour les entreprises, mais c’est surtout la disparition de nombreux coûts cachés qui fait la différence.

Puisque nous ne sommes pas les plus objectifs sur le sujet, nous vous renvoyons plutôt vers l’article de Tech Beacon : 4 coûts cachés du pentest. On y apprend que le ROI du Pentest as a Service peut être jusqu’à 96% plus élevé que son homologue historique.

Le Pentest as a Service, une approche plus agile et efficace

Si le PtaaS est autrement plus efficace que son homologue traditionnel, c’est finalement pour deux raisons assez simples.

- Primo, la digitalisation du pentesting à travers une plateforme permet une souplesse et une réactivité encore inégalées ;

- Secundo, le test d’intrusion collaboratif repose sur la communauté des hackers éthiques. Cette force du nombre garantit une efficacité et une capacité d’adaptation sans précédent.

Les avantages du Pentest as a Service (PtaaS) en bref

- Un lancement en moins d’une semaine contre 3 à 6 semaines pour un pentest traditionnel ;

- Faire appel à la communauté des hackers éthiques permet de diversifier les profils et les compétences selon les spécificités des périmètres ;

- La communication transparente et continue avec les chercheurs rend le pentest autrement plus agile et efficient ;

- Nul besoin d’attendre la fin du test d’intrusion pour recevoir un rapport. Les vulnérabilités sont remontées en temps réel, et la remédiation des failles les plus critiques peut se faire sans délai ;

- Le PtaaS s’intègre parfaitement aux outils, aux environnements et aux workflows des organisations ;

- Les équipes internes à l’entreprise peuvent monter en compétences au contact des chercheurs ;

- Les plateformes assurent la bonne transformation digitale de l’activité de pentesting – ce qui peut présenter un réel intérêt pour les MSSP et autres ;

- Elles offrent un cadre légal et contractuel au pentest collaboratif, que ce soit dans la relation avec les hackers ou en matière de conformité ;

- Le Vulnerability Operations Center (VOC) permet de simplifier et de centraliser la gestion des vulnérabilités avant, pendant et après le pentest.

A la recherche d’une approche plus moderne du pentest ? Découvrez le Pentest as a Service avec Yogosha, ou contactez-nous !