Lancez des pentests de manière agile et continue tout au long de votre SDLC

Évaluez la sécurité numérique de vos actifs et réduisez les risques cyber.

Qu’est-ce que le Pentest as a Service ?

TESTEZ LA SÉCURITÉ NUMÉRIQUE DE VOS ACTIFS

Le Pentest as a Service (PtaaS) est un audit de sécurité technique par lequel les organisations peuvent mobiliser une équipe réduite de chercheurs en sécurité qualifiés, afin de tester la robustesse de leurs actifs et de se conformer aux obligations de conformité.

Pourquoi le PtaaS ?

REMETTRE AU GOÛT DU JOUR

Le test d’intrusion traditionnel n’est plus adapté aux cycles de développement modernes des organisations, ni à la diversification croissante des menaces numériques. Les pentests “à l’ancienne” manquent de flexibilité, de compétitivité et de force de frappe.

C’est comme le pentest que vous connaissez, mais en mieux.

Des tests de sécurité agiles et ciblés

AVEC UNE APPROCHE DE HACKER

Avec le PtaaS, vous pouvez tester vos actifs à la demande et à tout moment au cours de votre SDLC. Nos pentests sont agiles et adaptés aux approches DevSecOps, que vous cherchiez à éprouver des actifs déjà en production ou avant une livraison.

- Travaillez uniquement avec les meilleurs chercheurs en sécurité

- Lancez des tests en quelques jours, pas en quelques semaines

- Lancez plusieurs pentests de manière agile tout au long de l’année

Les avantages du PtaaS

AUTANT DE RAISONS DE CHOISIR YOGOSHA

Les chercheurs en sécurité surveillent continuellement vos actifs et utilisent les derniers outils, tactiques et procédures (TTP) pour trouver les vulnérabilités critiques et complexes.

- Identifiez les vulnérabilités critiques et recevez des conseils de remédiation

- Évaluez périodiquement le profil de risque de vos actifs

- Contribuez à la mise en conformité et au respect des exigences légales

- Prouvez la robustesse de vos produits à vos clients / investisseurs

En accédant aux bons chercheurs en sécurité, vos probabilités de trouver des vulnérabilités critiques augmentent.

Notre équipe dédiée vous accompagne tout au long de votre parcours de Sécurité Offensive pour vous apporter des conseils d’experts et des résultats optimaux.

Un certificat est délivré après chaque pentest. Utilisez-le pour promouvoir vos politiques de sécurité auprès de vos partenaires et clients.

La Yogosha Strike Force

800+ chercheurs en sécurité

TRIÉS SUR LE VOLET ET HAUTEMENT QUALIFIÉS

Seuls 10% des candidats sont acceptés au sein de la Yogosha Strike Force (YSF). Nos chercheurs en sécurité ont passé un test technique et rédactionnel – il en résulte des rapports de vulnérabilité clairs et bien documentés. Ils ont également fait l’objet d’un contrôle d’identité et ont signé les conditions générales d’utilisation avec un accord de confidentialité.

COMPÉTENTS DANS PLUSIEURS TYPES D’ACTIFS :

Web et Mobile Apps

IOT

Cloud

Réseaux

API

Infrastructure

POSSÈDENT DES CERTIFICATIONS TELLES QUE :

OSCP

OSEP

OSWE

OSEE

GXPN

GCPN

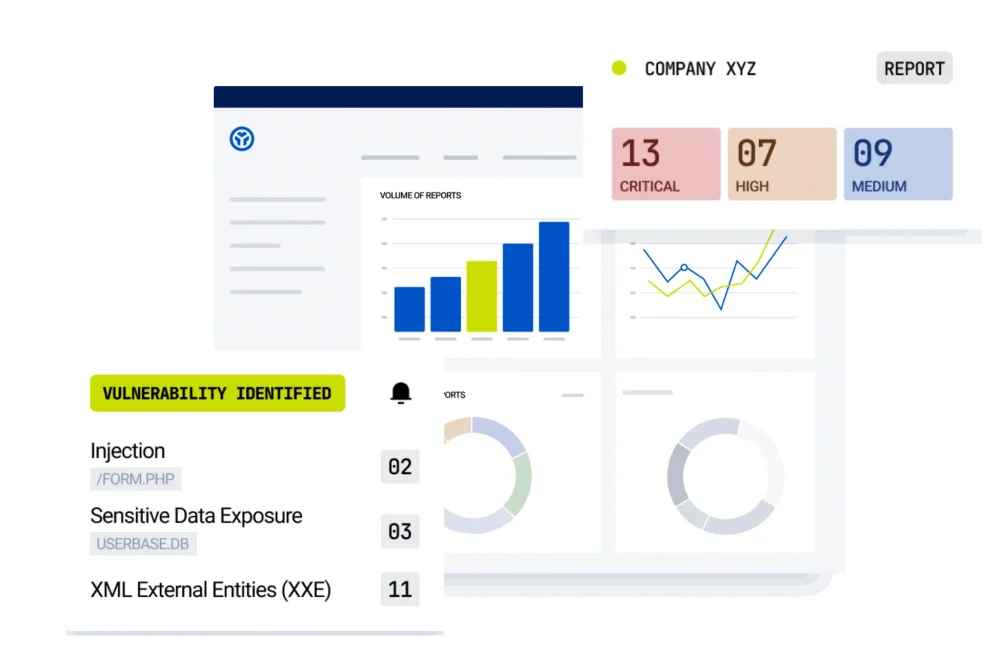

LA GESTION DU PENTEST SIMPLIFIÉE ET SÉCURISÉE

Offensive Security Testing Platform

- Soyez notifié des vulnérabilités critiques

- Un aperçu de l’exposition aux risques en temps réel

- Un remédiation accélérée

- Vérifiez vos corrections avec un retest des vulnérabilités

En savoir plus sur le Pentest as a Service (PtaaS)

Profitez de nos articles pour vous familiariser avec les tests d’intrusion tels que conduits par Yogosha.

Prêt à pentester vos actifs ?

Identifiez les vulnérabilités, renforcez vos défenses et gardez une longueur d’avance sur les cybermenaces.