Table of Contents

Besoin d’un guide de conformité pas à pas pour DORA ? Voici une checklist en 17 points concrets pour préparer le Digital Operational Resilience Act, la principale réglementation européenne en matière de finance numérique.

Cet article est principalement destiné aux Responsables de la Sécurité des Systèmes d’Information (RSSI), mais peut être utile aux Délégués à la Protection des Données (DPO) et aux services juridiques. Il est le résultat d’un travail personnel basé sur le texte final de DORA, qui sera régulièrement cité comme source.

Néanmoins, aussi exhaustives qu’elles se veulent, ces quelques pages ne sauraient se substituer aux nécessaires diligences de chacun en matière de conformité, ni à l’expertise d’un acteur du monde juridique. Il appartient donc à chacun de veiller à sa bonne conformité, et cet article ne doit pas être pris plus que ce qu’il est : un humble guide, rédigé avec prudence et rigueur. Trève de disclaimer, et entrons dans le vif du sujet.

Vous pouvez poursuivre la lecture de ce guide sous forme d’article, ou le télécharger ci-dessous au format PDF pour une lecture plus aisée. En outre, sachez que nous avons rédigé un deuxième guide de conformité de 60 pages entièrement consacré aux tests de sécurité pour les entités réglementées par DORA.

DORA : Guide de conformité complet pour le secteur financier

Un guide de 50 pages pour accompagner les RSSI, les DPO et les services juridiques dans l'application de la réglementation européenne. Aucun blabla, rien que des conseils pratiques et des analyses exploitables.

C’est quoi, le Règlement DORA ?

Le Règlement DORA (n°2022/2554), ou Digital Operational Resilience Act, est un texte législatif majeur de l’Union européenne sur la cybersécurité des entités financières, comme les banques ou les établissements de crédit. En français, DORA répond au doux nom de Règlement sur la résilience opérationnelle du numérique.

Quelle loi prévaut entre DORA et NIS2 ?

Si vous êtes au fait du Règlement DORA, vous n’avez pas pu passer à côté de la Directive NIS2. Elle a été adoptée le même jour, et renforce les exigences en matière de cybersécurité au sein de l’UE, notamment pour les banques et les infrastructures des marchés financiers.

Mais alors, qui prime entre DORA et NIS2 en matière de finance numérique ? C’est bien simple : DORA est dite “lex specialis” de NIS2, un principe qui veut qu’une loi spécifique prime sur une loi généraliste. Dans les faits, DORA précise et complète NIS2 plus qu’elle ne la supplante.

“Le présent règlement constitue une lex specialis en ce qui concerne la directive (UE) 2022/2555. Dans le même temps, il est indispensable de maintenir un lien étroit entre le secteur financier et le cadre horizontal de l’Union en matière de cybersécurité tel qu’il est actuellement défini dans la directive (UE) 2022/2555 […]. ” – DORA, Considérant 16

Quel est l’objectif de DORA ?

L’objectif de DORA est clairement énoncé dans son Considérant 105 (un préambule qui précède un texte de loi et en explique les motivations): “atteindre un niveau élevé de résilience opérationnelle numérique pour toutes les entités financières réglementées.”

C’est bien beau, mais ça veut dire quoi la “résilience opérationnelle numérique” ? Hé bien d’après le texte de DORA lui-même, c’est :

“la capacité d’une entité financière à développer, garantir et réévaluer son intégrité et sa fiabilité opérationnelles en assurant directement ou indirectement par le recours aux services fournis par des prestataires tiers de services TIC, l’intégralité des capacités liées aux TIC nécessaires pour garantir la sécurité des réseaux et des systèmes d’information qu’elle utilise, et qui sous-tendent la fourniture continue de services financiers et leur qualité, y compris en cas de perturbations” – DORA, Article 3(1)

La défense c’est bien, la résilience c’est mieux !

Que faut-il comprendre de cette définition de la résilience opérationnelle numérique ? C’est bien simple : les entités financières ne doivent plus seulement se défendre, mais résister. L’enjeu réel de DORA est bien la disponibilité et l’intégrité des services financiers, même en cas de perturbations, d’incidents, d’attaques… bref, en cas de pépin ! Le secteur financier doit se donner les moyens de défendre ses actifs (informationnels, logiciels et matériels), mais ce n’est plus une fin en soi. Avec DORA, la défense sert une cause autrement supérieure : la résilience.

Quelle est la date d’application du Règlement DORA ?

Le Règlement DORA entrera en application le 17 janvier 2025, soit 24 mois après sa publication au Journal Officiel de l’UE. Si vous voulez vérifier par vous-même, cette date est marquée noir sur blanc dans l’Article 64.

Vers une précision des normes techniques par les AES et l’ENISA début 2024

Comme vous allez le voir, certaines politiques et procédures introduites par DORA sont, à ce jour, encore un peu nébuleuses. Néanmoins, cela devrait se préciser début 2024.

En effet, l’Article 15 dispose que les Autorités Européennes de Surveillance (AES) et l’Agence de l’Union européenne pour la cybersécurité (ENISA) doivent proposer des projets communs de normes techniques de réglementation, et ce au plus tard le 17 janvier 2024. Ces projets viendront préciser différents pans de la législation, des composantes des plans de réponse et de rétablissement à ceux des tests des plans de continuité des activités.

Pour autant, la Réglementation est déjà bien fournie et il n’est pas question de se tourner les pouces en attendant 2024. Les chantiers sont nombreux et exigeants, et mieux vaut s’y prendre au plus tôt.

Conformité DORA : un plan d’action en 17 étapes

A ce stade, nous avons déjà couvert le “quand” et le “pourquoi” de la conformité DORA. Mais comme vous vous en doutez, c’est le “comment” qui représente le gros du travail. Comme souvent en matière de compliance, il s’agit de procéder par étapes. Ces quelques pages sont justement là pour vous défricher le terrain.

Passons sans plus attendre aux choses sérieuses avec notre plan d’action pour préparer DORA du mieux possible avant le 17 janvier 2025.

1. Déterminez si vous êtes affecté par le Règlement DORA

Avant de se soucier de la mise en conformité avec DORA, encore faut-il savoir si vous êtes concerné. Le Règlement sur la résilience opérationnelle du numérique concerne 21 types d’entités. Les voici comme décrites dans l’Article 2 :

- les établissements de crédit;

- les établissements de paiement, y compris les établissements de paiement exemptés en vertu de la directive (UE) 2015/2366;

- les prestataires de services d’information sur les comptes;

- les établissements de monnaie électronique, y compris les établissements de monnaie électronique exemptés en vertu de la directive 2009/110/CE;

- les entreprises d’investissement;

- les prestataires de services sur crypto-actifs et les émetteurs de jetons se référant à un ou des actifs;

- les dépositaires centraux de titres;

- les contreparties centrales;

- les plateformes de négociation;

- les référentiels centraux;

- les gestionnaires de fonds d’investissement alternatifs;

- les sociétés de gestion;

- les prestataires de services de communication de données;

- les entreprises d’assurance et de réassurance;

- les intermédiaires d’assurance, les intermédiaires de réassurance et les intermédiaires d’assurance à titre accessoire;

- les institutions de retraite professionnelle;

- les agences de notation de crédit;

- les administrateurs d’indices de référence d’importance critique;

- les prestataires de services de financement participatif;

- les référentiels des titrisations;

- les prestataires tiers de services TIC (oui, c’est vaste)

DORA : la liste des exceptions

Certaines entités sont explicitement exclues du scope de DORA par l’Article 2(3). Nous ne pouvons que vous encourager à lire la liste ci-après pour savoir si vous faites partie des heureux élus.

Petite précision : les exceptions mentionnées dans le texte de DORA font souvent écho aux exceptions d’autres textes législatifs, avec eux-mêmes des ramifications à n’en plus finir. Par souci de concision, nous ne rentrerons pas dans le détail de toutes les législations citées par DORA. Néanmoins, vous trouverez à chaque fois un lien vers ladite loi si vous avez besoin d’approfondir sur un secteur en particulier.

Sont exclus du champ d’application de DORA :

- les gestionnaires de fonds d’investissement alternatifs visés à l’Article 3(2) de la directive 2011/61/UE;

- les entreprises d’assurance et de réassurance en fonction de leur taille, telles que visées à l’Article 4 de la directive 2009/138/CE;

- les institutions de retraite professionnelle qui gèrent des régimes de retraite qui, ensemble, ne comptent pas plus de quinze affiliés au total;

- les personnes physiques ou morales exemptées en vertu des Articles 2 et 3 de la directive 2014/65/UE;

- les intermédiaires d’assurance, intermédiaires de réassurance et intermédiaires d’assurance à titre accessoire qui sont des micro-entreprises ou des PME. La définition est donnée dans l’article 4(60) de DORA : qui emploie moins de dix personnes et dont le CA annuel et/ou le total du bilan annuel n’excède pas 2 millions d’euros;

- les offices des chèques postaux visés à l’article 2(5.3), de la Directive 2013/36/UE.

A noter que les États membres peuvent choisir d’exclure du scope de DORA certaines entités nationales de crédit ou d’investissement très spécifiques, telles que visées à l’Article 2(5) de la directive 2013/36/UE. En France par exemple, l’Etat pourrait choisir d’épargner la Caisse des dépôts et consignations.

2. Prenez connaissance des exigences fixées par DORA

Comme vu précédemment, l’objectif de DORA est d’élever la résilience opérationnelle numériques des organismes financiers. Pour ce faire, l’Article 1 fixe des exigences précises concernant la sécurité des réseaux et des systèmes d’information (SI), à savoir :

- les exigences applicables aux entités financières en ce qui concerne:

- la gestion des risques liés aux technologies de l’information et de la communication (TIC);

- la notification aux autorités compétentes des incidents majeurs liés aux TIC et la notification, à titre volontaire, des cybermenaces importantes aux autorités compétentes;

- la notification aux autorités compétentes des incidents opérationnels ou de sécurité majeurs liés au paiement;

- les tests de résilience opérationnelle numérique;

- le partage d’informations et de renseignements en rapport avec les cybermenaces et les cyber vulnérabilités;

- les mesures destinées à garantir la gestion saine du risque lié aux prestataires tiers de services TIC;

- les exigences relatives aux accords contractuels conclus entre des prestataires tiers de services TIC et des entités financières;

Comme vous vous en doutez, ces exigences sont au cœur du reste de cet article.

3. Mettez en place un cadre de gestion du risque lié aux TIC

Là, on attaque un GROS morceau de la législation. Le Digital Operational Resilience Act met en exergue l’absolue nécessité d’avoir un framework de gestion du risque lié aux TIC – les technologies de l’information et de la communication.

“Les entités financières disposent d’un cadre de gestion du risque lié aux TIC solide, complet et bien documenté, faisant partie de leur système global de gestion des risques, qui leur permet de parer au risque lié aux TIC de manière rapide, efficiente et exhaustive et de garantir un niveau élevé de résilience opérationnelle numérique.” – DORA, Article 6(1)

A titre d’information, est défini comme un risque TIC :

“Toute circonstance raisonnablement identifiable liée à l’utilisation des réseaux et des systèmes d’information qui, si elle se concrétise, peut compromettre la sécurité des réseaux et des systèmes d’information, de tout outil ou processus dépendant de la technologie, du fonctionnement et des processus ou de la fourniture de services en produisant des effets préjudiciables dans l’environnement numérique ou physique.” – DORA, Article 3(5)

DORA : protéger le logiciel, le matériel et la donnée

Le framework doit détailler les éléments mis en place pour protéger les actifs dits TIC et informationnels de l’organisation. Là encore, référons-nous à l’Article 3 pour les définitions :

- “actif informationnel” : un ensemble d’informations, matérielles ou immatérielles, qui justifie une protection;

- “actif de TIC” : un actif logiciel ou matériel dans les réseaux et les systèmes d’information utilisés par l’entité financière.

Autrement dit, les acteurs du secteur financier doivent protéger non seulement leurs logiciels et le matériel physique (serveurs, endpoints, etc.), mais aussi les données. C’est là une évolution législative logique et bienvenue. Après tout, l’attaque d’un data center n’est jamais une finalité : c’est bien de l’accès à la data dont il est question.

Lorsque nous parlerons d’actifs dans le suite de cet article, il faudra donc comprendre comprendre “actifs informationnels” et “actifs de TIC” au regard des définitions précédentes.

Que devez-vous inclure dans le cadre de gestion du risque TIC ?

Toujours en vertu de l’Article 6, ce cadre obligatoire de gestion du risque TIC doit inclure a minima :

- les stratégies, les politiques, les procédures, les protocoles et les outils TIC nécessaires à la protection :

- de tous les actifs informationnels et actifs TIC, soit les logiciels, le matériel informatique, les serveurs, etc;

- de toutes les composantes et infrastructures physiques pertinentes pour la protection des actifs, comme les locaux et les data centers.

Comme vous allez le voir par la suite, DORA fonctionne comme un système de poupées russes de politiques. Ce framework de gestion du risque va être lui-même alimenté par la rédaction d’autres politiques spécifiques à différents sujets, de la continuité des services aux plans de rétablissement.

A noter que les organisations doivent tenir cette documentation à la disposition des autorités compétentes, qui peuvent demander à y avoir accès. Elles peuvent également demander un rapport sur le réexamen du cadre, ce qui nous amène au point suivant.

Mettez le framework à jour au moins une fois par an

Pas question de rédiger le cadre de gestion puis de le laisser prendre la poussière dans un coin. Il doit être mis à jour :

- au moins une fois par an (ou périodiquement pour les microentreprises);

- ou en cas de survenance d’incidents majeurs liés aux TIC;

- ou conformément aux éventuelles instructions des autorités de surveillance;

- ou suite aux conclusions tirées des tests de résilience ou des processus d’audit pertinents.

Implémentez un SMSI en tenant compte de DORA

Si ce n’est pas déjà fait, il est indispensable d’adopter un SMSI pour soutenir cette obligation de cadre des gestion des risques introduite par DORA. Avoir un système de management de la sécurité de l’information (SMSI) permet de réduire les risques numériques, en structurant la gestion de la sécurité de l’information de l’entité par une approche systémique.

ISO 27001 comme certification de référence

NIS2 laisse présager de futurs frameworks de certification européens en matière de cybersécurité. Mais d’ici là, la norme internationale ISO 27001 reste une référence pour la création d’un SMSI. Décrocher la certification ISO 27001 demande du travail, de l’organisation et surtout du temps. Aussi, ça devrait être l’un des chantiers prioritaires de tout RSSI concerné par DORA.

Un cadre simplifié de gestion du risque lié aux TIC pour certaines entités

Certaines entités ont droit à “un cadre simplifié de gestion du risque lié aux TIC”, en vertu de l’Article 16 de DORA. C’est une version allégée du cadre de gestion obligatoire amené par le Règlement.

Voici la liste des entités qui ont droit à ce cadre simplifié :

- les petites entreprises d’investissement non interconnectées;

- les établissements de paiement exemptés en vertu de la directive (UE) 2015/2366;

- les établissements exemptés en vertu de la directive 2013/36/UE – cf notre paragraphe sur les exceptions du scope de DORA;

- les établissements de monnaie électronique exemptés en vertu de la directive 2009/110/CE;

- les petites institutions de retraite professionnelle – celles gèrent des régimes de retraite comptant moins de cent affiliés au total.

4. Auditez régulièrement le cadre de gestion du risque TIC

Le cadre de gestion du risque TIC doit “faire l’objet d’audits internes réguliers” (Article 6.6). Il doit y avoir une séparation claire entre les fonctions de gestion du risque TIC, les fonctions de contrôle et les fonctions d’audit. Pour ce faire, l’Article 6(4) de DORA enjoint les entités financières à adopter le modèle des Trois Lignes de Défense (3LoD).

Adoptez le modèle des Trois Lignes de Défense (3LoD)

Le modèle 3LoD permet une séparation organisationnelle des responsabilités et de la gouvernance des risques. Concrètement :

- Une première ligne de défense par les métiers opérationnels, ceux qui sont sur le terrain. Ils ont la charge de simplifier la gestion du risque pour les lignes suivantes, en prenant en compte les facteurs de risques. Pour prendre l’exemple d’une équipe de développement, il peut s’agir de définir clairement les responsabilités de chacun, ou d’adopter une culture de cybersécurité par design avec des méthodes de développement sécurisé.

- Une deuxième ligne de défense par les fonctions de gestion des risques et de conformité, le RSSI par exemple. Cette deuxième ligne a la responsabilité de contrôler la première. Cela passe par la création des processus de surveillance, la mise en œuvre de la gestion globale des risques de l’entité, ou encore la vérification que les fonctions de l’entreprise travaillent dans le respect des politiques de gestion du risque – les RH, les commerciaux, le marketing, la Direction, tout le monde en somme !

- Une troisième ligne de défense par des auditeurs internes indépendants. Ils doivent s’assurer que les défenses instaurées par les deux lignes précédentes sont imperméables. Autrement dit : un contrôle holistique de l’application de la gestion des risques. Les auditeurs doivent vérifier les process et leur bonne application, puis rédiger des rapports d’audits détaillés. DORA précise l’évidence, mais les auditeurs internes doivent avoir “des connaissances, des compétences et une expertise suffisantes” en matière de gestion du risque TIC.

Pour que le modèle 3LoD fonctionne, chaque ligne doit être parfaitement indépendante – en particulier la dernière. DORA précise ainsi que les organisations doivent assurer “une séparation et une indépendance adéquates des fonctions de gestion du risque lié aux TIC, des fonctions de contrôle et des fonctions d’audit interne” afin d’éviter les conflits d’intérêts. Il est temps de relire Montesquieu et la séparation des pouvoirs !

Il est difficile de détailler un modèle 3LoD universel et réplicable partout, tant il dépend de l’activité, de la structure et des métiers de chaque organisation. Néanmoins, vous trouverez sur le web de nombreuses ressources pour vous guider dans la mise en œuvre de vos fortifications. Le dernier modèle en date de l’IIA (Institute of Internal Auditors) est un bon point de départ.

Une responsabilité de l’entité même en cas d’externalisation

DORA autorise l’externalisation des “tâches de vérification du respect des exigences en matière de gestion du risque lié aux TIC”, que ce soit à des acteurs externes ou internes au groupe. L’entité financière reste néanmoins totalement responsable de cette vérification. En clair : pas question de faire porter le chapeau de la négligence à un presta, la responsabilité des risques appartient aux entités financières.

5. Définissez une “stratégie de résilience opérationnelle numérique”

Le cadre de la gestion du risque TIC doit s’accompagner d’une stratégie de résilience opérationnelle numérique. Ce sont deux facettes d’une même pièce : là où le cadre de gestion du risque a une approche holistique, la stratégie de résilience a une approche pratico-pratique. Elle doit préciser les méthodes mises en place pour parer les risques et atteindre les objectifs de résilience.

Selon l’Article 6(8), cette stratégie de résilience doit :

- expliquer comment le cadre soutient la stratégie d’entreprise et les objectifs de l’entité financière;

- déterminer le niveau de tolérance au risque lié aux TIC, en fonction de l’appétit pour le risque de l’entité financière, et en analysant la tolérance à l’incidence des dysfonctionnements des TIC;

- définir des objectifs clairs en matière de sécurité de l’information, y compris des indicateurs de performance clés et des indicateurs de risque clés;

- décrire l’architecture des TIC de référence et les changements nécessaires pour atteindre des objectifs spécifiques de l’entité financière;

- présenter les différents mécanismes mis en place pour détecter et prévenir les incidents liés aux TIC, ainsi que pour se protéger contre leurs effets;

- présenter la situation actuelle en matière de résilience opérationnelle numérique sur la base du nombre d’incidents majeurs liés aux TIC signalés et de l’efficacité des mesures de prévention;

- mettre en œuvre des tests de résilience opérationnelle numérique;

- et définir une stratégie de communication en cas d’incidents liés aux TIC qui doivent être divulgués.

Selon l’envergure du groupe, il est tout à fait possible de mettre en place une stratégie globale multi-fournisseurs. La stratégie devra alors motiver ce choix, et détailler les principales relations de dépendance à l’égard des différents prestataires.

Suivre et améliorer l’efficacité de la stratégie dans le temps

L’Article 13 appelle les entités financières à contrôler l’efficacité de la mise en œuvre de leur stratégie de résilience opérationnelle numérique. Cela passe par un suivi de l’évolution du risque TIC dans le temps, en analysant la fréquence, les types, l’ampleur et l’évolution des incidents. L’accent est mis sur le suivi des cyberattaques et leurs caractéristiques, afin de cerner l’évolution du niveau d’exposition au risque de l’entité, en particulier pour les fonctions critiques ou importantes.

La stratégie doit être améliorée en continu grâce aux enseignements tirés :

- des examens obligatoires après un incident majeur – cf. le point 11;

- des difficultés rencontrées lors de l’activation des plans de continuité des activités, et des plans de réponse et de rétablissement – cf. les points 8 et 9;

- de la veille sur les cybermenaces et des dispositifs d’échange d’informations – cf. le point 13;

- des tests de résilience opérationnelle – cf. les points 14 et 15;

Un compte-rendu doit être fait aux organes de direction de l’entité au moins une fois par an (Article 13.5). Il doit inclure les constatations des points précédents, ainsi que des recommandations.

6. Mettez en place des mécanismes de protection et de résilience des actifs

La stratégie de résilience doit “présenter les différents mécanismes mis en place pour détecter et prévenir les incidents, ainsi que pour se protéger contre leurs effets”. Ici, pas de secret, il va falloir recourir à une batterie de procédures et d’outils adéquats.

Les critères minimums de protection et de résilience

Pour protéger les actifs dans le respect de l’Article 9, les outils et les processus mis en place doivent a minima :

- garantir la sécurité des moyens de transfert de données;

- réduire au minimum le risque de corruption ou de perte de données, d’accès non autorisé et de défauts techniques susceptibles d’entraver les activités;

- empêcher le manque de disponibilité, les atteintes à l’authenticité et à l’intégrité, les violations de la confidentialité et la perte de données;

- garantir que les données sont protégées contre les risques découlant de la gestion des données, y compris une mauvaise administration, les risques relatifs au traitement et l’erreur humaine;

- garantir une gestion solide des réseaux et des infrastructures, pouvant inclure des mécanismes automatisés pour isoler les actifs informationnels affectés en cas de cyberattaques;

Afin de prévenir la contagion, l’infrastructure de connexion au réseau doit être pensée de manière à permettre une déconnexion instantanée ou segmentée, en particulier pour les processus financiers interconnectés. En clair : il faut pouvoir tout débrancher à la volée en cas de gros problème.

Toujours plus de politiques à documenter

Les entités financières doivent également documenter :

- une politique de sécurité de l’information qui définit les règles visant à protéger la disponibilité, l’authenticité, l’intégrité et la confidentialité des actifs et de la data, y compris de leurs clients le cas échéant;

- des politiques qui restreignent l’accès (physique ou logique) aux actifs et aux données selon les fonctions, les rôles et les missions de chacun. Autrement dit, adopter et documenter une logique du “besoin d’en connaître”;

- des politiques et des protocoles pour des mécanismes d’authentification forte et des mesures de protection des clés de chiffrement. Les pistes sont nombreuses, à commencer par l’adoption du 2FA comme méthode d’authentification par défaut pour tous les collaborateurs.

- des politiques, des procédures et des contrôles pour la gestion des changements dans les TIC, y compris les changements apportés aux logiciels, au matériel, aux composants de micrologiciels, aux systèmes ou aux paramètres de sécurité. Ils doivent être fondés sur une approche d’évaluation des risques et faire partie intégrante du processus global de gestion des changements de l’entité financière. A ce titre, le processus de gestion des changements dans les TIC doit être approuvé par la structure hiérarchique appropriée;

- des stratégies appropriées et globales en matière de correctifs et de mises à jour.

7. Installez des solutions de détection

Une bonne protection des actifs passe également par une bonne capacité de détection des anomalies, des incidents et des cyberattaques. On pense ici aux EDR, XDR, scanners, SIEM, etc. L’Article 10 de DORA précise ainsi que les entités financières doivent y allouer “des ressources et des capacités suffisantes”.

Pour répondre aux exigences de la Réglementation, les mécanismes de détection doivent :

- permettre plusieurs niveaux de contrôle, définir des seuils d’alerte et des critères de déclenchement et de lancement des processus de réponse en cas d’incident, y compris des mécanismes d’alerte automatique destinés au personnel compétent (le SOC à tout hasard);

- et être testés régulièrement.

On en profite pour vous recommander la lecture de notre article sur les EDR ainsi que celui sur les règles SIGMA, un outil collaboratif qui permet de standardiser les détections quel que soit le SIEM. Pratique si vous décidez de faire une migration vers une autre solution dans le cadre de DORA.

8. Rédigez une politique de continuité des activités TIC

La Réglement DORA veut que :

“les entités financières se dotent d’une politique de continuité des activités de TIC complète, qui peut être adoptée en tant que politique spécifique, et qui forme une partie intégrante de leur politique globale de continuité des activités” – DORA, Article 11

Cette politique de continuité des activités de TIC doit permettre :

- de garantir la continuité des fonctions critiques ou importantes de l’entité financière;

- de répondre aux incidents et les résoudre rapidement, dûment et efficacement de manière à limiter les dommages et à donner la priorité à la reprise des activités et aux mesures de rétablissement;

- d’activer des plans spécifiques pour endiguer chaque type d’incident et prévenir tout dommage supplémentaire, ainsi que des procédures sur mesure de réponse et de rétablissement – cf. #9;

- d’estimer les incidences, les dommages et les pertes préliminaires;

- de définir des mesures de gestion des crises et de communication à destination des équipes internes, des parties prenantes externes concernés et des autorités compétentes – cf. #10. #10.

Là encore il faut prévenir, endiguer et remédier, mais surtout assurer la résilience des services.

Testez les plans de continuité au moins une fois par an

Une fois de plus, le texte de DORA se montre très terre à terre. Il faut documenter les mesures, mais aussi tester leur efficacité. L’Article 11(6) veut que les organismes financiers testent :

- les plans de continuité des activités TIC et les plans de réponse et de rétablissement des TIC :

- au moins une fois par an;

- ainsi qu’en cas de modifications substantielles apportées aux systèmes de TIC qui soutiennent des fonctions critiques ou importantes.

- ainsi que les plans de communication en situation de crise.

Les plans de test doivent intégrer des scénarios de cyberattaques et de basculement entre l’infrastructure de TIC principale et la capacité redondante, les sauvegardes et les installations redondantes enjointes par DORA.

Tenez un registre des activités en cas de perturbations

Si lesdits plans venaient à être activés, les entités doivent tenir “un registre, facile d’accès, des activités avant et pendant les perturbations”, cf. l’Article 11(8). Si les autorités compétentes le demandent, les organisations doivent également fournir une estimation des coûts et pertes annuels agrégés occasionnés par des incidents majeurs.

9. Prévoyez des procédures de sauvegarde, de restauration et de rétablissement (et les politiques associées)

Le Règlement sur la résilience opérationnelle du numérique cherche à limiter au maximum les perturbations et la durée d’indisponibilité des systèmes et des données. Concrètement, cela se traduit par trois axes de travail : sauvegarde, restauration et rétablissement. Ils se déclinent en autant de politiques, qui s’inscrivent elles-mêmes dans la politique de continuité des activités.

Les entités financières doivent ainsi mettre en place :

- des politiques et procédures de sauvegarde qui précisent :

- la portée des données concernées par la sauvegarde;

- et sa fréquence minimale, en fonction de la criticité des informations ou du niveau de confidentialité des données;

- des procédures et méthodes de restauration et de rétablissement.

Activer un système de sauvegarde ne doit pas compromettre la disponibilité, l’authenticité, l’intégrité ou la confidentialité des données. Pas question donc de geler les services le temps de faire marche arrière. Par ailleurs, DORA (Art. 12.4) introduit une obligation de redondance de systèmes. Ces derniers doivent donc être dupliqués afin d’assurer un relais si le système original venait à tomber.

Pour ce qui est de la restauration, si une entité décide de restaurer des données de sauvegarde à l’aide de ses propres systèmes, elle doit faire en sorte qu’ils soient séparés physiquement et logiquement du système source.

Enfin, l’ensemble des procédures de sauvegarde, de restauration et de rétablissement doivent faire l’objet de tests réguliers en vertu de l’Article 12(2).

Notons que les micro-entreprises ne sont pas concernées par la plupart de ces exigences, ou peuvent les apprécier selon leur profil de risque. Les dépositaires centraux de titres sont quant à eux soumis à des exigences supplémentaires, comme avoir un site de traitement des données secondaire. Au besoin, tout est détaillé dans l’Article 12(5).

10. Préparez des plans de communication en situation de crise

L’Article 14 de DORA est court mais précis. Il clarifie les obligations des entités financières en matière de communication en cas d’incidents.

“Les entités financières mettent en place des plans de communication en situation de crise qui favorisent une divulgation responsable, au minimum, des incidents majeurs liés aux TIC ou des vulnérabilités majeures aux clients et aux contreparties ainsi qu’au public, le cas échéant.” – DORA, Article 14(1)

Outre ces plans de communication à visée externe, les organisations doivent prévoir des plans similaires pour l’interne et les parties prenantes externes. En cas de survenance d’un incident, la politique de communication interne se doit de faire la distinction entre :

- le personnel qui doit être informé;

- et le personnel qui participe activement à la gestion du risque, notamment en ce qui concerne la réponse et le rétablissement.

Désignez un responsable des communications de crise

DORA demande noir sur blanc à ce qu’une personne au minimum soit désignée responsable de ce sujet. Il peut être judicieux de se synchroniser avec les équipes juridiques, de communication et marketing sur la posture à tenir, et les processus à adopter.

“Au moins une personne au sein de l’entité financière est chargée de mettre en œuvre la stratégie de communication concernant les incidents liés aux TIC et remplit la fonction d’information du public et des médias à cette fin.” – DORA, Article 14(3)

Le plan de communication nous amène tout droit au point suivant, puisqu’il doit être intégré au processus de gestion des incidents.

11. Etablissez un processus de gestion des incidents

Avec DORA, les entités financières doivent impérativement mettre en œuvre un processus de gestion des incidents – liés aux TIC évidemment, cette précision étant entendue dans l’ensemble de ce papier. Ce processus de gestion des incidents vient alimenter la politique de continuité des activités (cf. le point 8) et la stratégie de résilience (#5), qui s’inscrivent elles-mêmes dans le cadre de gestion du risque lié aux TIC (#3). Quand on vous disait que DORA était organisé comme une véritable matriochka de politiques…

DORA : une obligation d’enregistrer tous les incidents

Ce processus n’est pas une fin en soi : il doit permettre d’enregistrer toutes les cybermenaces importantes et tous les incidents (et pas seulement les plus importants). Il va sans dire que la consignation de l’intégralité des incidents est impossible sans une capacité de détection irréprochable – cf. le point 6 de cet article.

En vertu de l’Article 17, le processus de gestion des incidents doit :

- mettre en place des indicateurs d’alerte précoce;

- instaurer des procédures destinées à identifier, suivre, consigner, catégoriser et classer les incidents en fonction de leur priorité et de leur gravité, et en fonction de la criticité des services touchés;

- attribuer les rôles et les responsabilités qui doivent être activés pour différents types et scénarios d’incidents;

- établir des plans pour la communication à l’intention du personnel, des parties prenantes externes et des médias;

- permettre de notifier au minimum les incidents majeurs aux membres de la direction concernés, et de communiquer leurs incidences, la réponse à leur apporter et les contrôles supplémentaires à mettre en place par la suite;

- définir des procédures de réponse en cas d’incident, afin d’en atténuer les effets et de garantir que les services redeviennent opérationnels et sécurisés en temps utile.

La classification des incidents selon DORA

D’après l’Article 18 de DORA, les entités financières doivent classer les incidents sur la base des critères suivants:

- le nombre et/ou l’importance des clients ou des contreparties financières touchés et, le cas échéant, le volume ou le nombre de transactions touchées par l’incident, et si cet incident a porté atteinte à la réputation;

- la durée de l’incident, y compris les interruptions de service;

- la répartition géographique des zones touchées par l’incident, en particulier si celui-ci touche plus de deux États membres;

- les pertes de données occasionnées par l’incident en ce qui concerne la disponibilité, l’authenticité, l’intégrité ou la confidentialité des données;

- la criticité des services touchés, y compris les transactions et les opérations de l’entité financière;

- les conséquences économiques de l’incident, en particulier les coûts et pertes directs et indirects, en termes absolus et relatifs.

Les organisations doivent également déterminer si une cybermenace est significative ou non, sur une base similaire à la liste ci-dessus.

DORA fixe les grandes lignes en matière de classification des incidents, mais les seuils exacts sont encore incertains. Ils seront définis par les AES, la BCE et l’ENISA, qui ont jusqu’au 17 janvier 2024 pour soumettre leurs recommandations à la Commission. Il va donc falloir patienter, même si le bon sens et la connaissance de votre organisation devraient déjà vous permettre de coucher une première grille de classification qui vous est personnelle.

Des examens obligatoires après un incident majeur

L’Article 13 dispose que les organisations doivent conduire des examens post-incident obligatoires après la survenance d’un incident majeur qui a perturbé leurs activités principales.

Ces examens doivent déterminer :

- si les procédures établies ont été suivies;

- et si elles ont été efficaces en ce qui concerne :

- la célérité de la réponse aux alertes de sécurité et de l’évaluation des effets de l’incident, et de sa gravité;

- la qualité et la rapidité de l’analyse technico-légale;

- l’efficacité de la remontée des incidents au sein de l’entité;

- l’efficacité de la communication interne et externe.

C’est quoi, un “incident majeur” ?

Ah, c’est à cette question que l’on voit ceux qui suivent ! On vous laisse avec la définition telle que donnée par le texte :

«Incident majeur lié aux TIC» : un incident lié aux TIC qui a une incidence négative élevée sur les réseaux et les systèmes d’information qui soutiennent les fonctions critiques ou importantes de l’entité financière. – DORA, Article 3(10)

On en profite pour glisser la définition d’une “cybermenace importante” :

«Cybermenace importante»: une cybermenace dont les caractéristiques techniques indiquent qu’elle pourrait donner lieu à un incident majeur lié aux TIC ou à un incident opérationnel ou de sécurité majeur lié au paiement; – DORA, Article 3(13)

12. Rédigez et documentez votre plan de réponse aux incidents

L’une des premières choses à faire pour alimenter le processus de gestion des incidents est de rédiger (ou réviser) votre plan de réponse aux incidents – ou IRP pour Incident Response Plan. Il s’avèrera précieux quand vous serez confronté à une obligation de réponse – que ce soit à des partenaires, des clients ou des autorités compétentes.

Vous trouverez sur le web de nombreuses ressources utiles pour construire votre IRP. Gardez en tête qu’il doit respecter les obligations de réponse aux autorités compétentes introduites par DORA, ce qui nous amène directement au point suivant.

Sachez à quelle “autorité compétente” votre entité doit répondre

Précisons d’emblée que les autorités compétentes ne sont pas les mêmes pour toutes les entités financières. Le sujet est bien trop vaste pour que nous puissions toutes les détailler ici. Aussi, nous vous renvoyons plutôt vers l’Article 46 de DORA, le bien nommé “Autorités Compétentes”, qui vous éclairera sur votre propre situation. A noter que le principe de proportionnalité dont nous avons parlé précédemment s’applique ici. Si vous êtes soumis à plusieurs autorités nationales, c’est l’Etat qui devra se charger de trancher laquelle prévaut.

Par ailleurs, en vertu de l’Article 19(1), les Etats ont la liberté d’imposer à une ou plusieurs des entités financières sur leur territoire une double obligation de réponse :

- à l’autorité compétente au regard de DORA;

- mais aussi aux autorités compétentes ou aux centres de réponse aux incidents de sécurité informatique (CSIRT) désignés dans le cadre de NIS2.

Cela n’est pas obligatoire, mais possible. Il appartient donc à chaque entité de vérifier son cas particulier.

Les obligations de réponse aux autorités compétentes

Vous devriez maintenant savoir à quelle autorité compétente vous êtes assujetti ; reste à savoir quand la contacter.

En cas d’incident majeur, l’Article 19(4) dispose que les entités financières doivent soumettre à l’autorité compétente concernée :

- une notification initiale;

- un rapport intermédiaire dès que la situation de l’incident initial a sensiblement changé ou que le traitement de l’incident majeur a changé sur la base des nouvelles informations disponibles;

- le cas échéant, des notifications actualisées doivent être envoyées à chaque fois qu’une mise à jour pertinente de la situation est disponible, ainsi que sur demande spécifique de l’autorité compétente;

- un rapport final, lorsque l’analyse des causes originelles est terminée, que des mesures d’atténuation aient déjà été mises en œuvre ou non, et lorsque les chiffres relatifs aux incidences réelles sont disponibles en lieu et place des estimations.

Les entités financières peuvent également notifier, à titre volontaire, les cybermenaces importantes à l’autorité compétente concernée lorsqu’elles estiment qu’elle est pertinente pour le système financier, les utilisateurs de services ou les clients.

Notons également que le Règlement DORA autorise l’externalisation des obligations de déclaration à un prestataire tiers de services – cf l’Article 19(5). Néanmoins, l’entité financière reste pleinement responsable du respect de ses exigences. Là encore, impossible de déporter la responsabilité sur un presta !

Quels sont les délais à respecter pour les obligations de réponse DORA ?

Les délais qui s’appliquent à chaque notification sont à ce jour encore inconnus, et doivent être précisés par les AES, l’ENISA et la BCE au plus tard le 17 janvier 2024. Néanmoins, il nous paraît crédible de supposer que les délais prévus par DORA seront similaires à ceux amenés par la directive NIS2, qui requiert :

- une notification initiale dans un délai de 24h après la survenance de l’incident majeur;

- une notification intermédiaire dans un délai de 72h;

- un rapport final au plus tard un mois après la remise du premier rapport

Là encore, rien ne dit que DORA s’alignera sur NIS2, ce n’est qu’une simple supposition de notre part. Si vous souhaitez en savoir plus sur ces délais de réponse, nous ne pouvons que vous conseiller de lire notre guide de conformité pour NIS2.

Directive NIS2 : Guide de conformité étape par étape

Un guide de 40 pages pour accompagner les RSSI, les DPO et les services juridiques dans l'application de la directive. Aucun blabla, rien que des conseils pratiques et des analyses exploitables.

Les obligations de réponse aux clients

DORA n’amène pas que des obligations de réponse aux autorités compétentes, mais aussi aux clients ! On vous laisse ici l’extrait en question, qui est parfaitement limpide :

“Lorsqu’un incident majeur lié aux TIC survient et a une incidence sur les intérêts financiers des clients, les entités financières informent leurs clients de cet incident majeur lié aux TIC et des mesures qui ont été prises pour atténuer les effets préjudiciables de cet incident sans retard injustifié, dès qu’elles en ont connaissance.

En cas de cybermenace importante, les entités financières informent, le cas échéant, leurs clients susceptibles d’être affectés de toute mesure de protection appropriée que ces derniers pourraient envisager de prendre.” – DORA, Article 19(3)

Cette prise de contact avec les clients devra évidemment s’appuyer sur vos plans de communication en situation de crise – un sujet abordé au point 10.

13. Opérez une veille sur les cyber-menaces

Le savoir est une arme, en cybersécurité peut-être encore plus qu’ailleurs. Les attaquants rivalisent d’ingéniosité pour parvenir à leurs fins, et les sous-estimer serait une grave erreur. Un RSSI se doit donc d’être au courant du paysage mouvant des cybermenaces. Le Top 10 OWASP annuel est un bon début, mais loin d’être suffisant pour appréhender la totalité des risques. La veille doit être assidue, collective et continue.

La veille cyber est un sujet amené par DORA dans son Article 13. Il dispose que les entités financières doivent se doter de capacités et d’effectifs pour recueillir des informations sur les vulnérabilités et les cybermenaces. Elles doivent également assurer un suivi continu des évolutions technologiques, afin de déterminer l’incidence que leur déploiement pourrait avoir sur les exigences en matière de cybersécurité et de résilience opérationnelle numérique.

Notre recommandation est de mettre en place une cellule de veille interne, composée des éléments les plus alertes sur les sujets cyber, avec une mise en commun régulière des trouvailles. Mais c’est là une piste de réflexion parmi d’autres.

Un rapport annuel publié par les AES sur les incidents majeurs dans le secteur financier

L’Article 22 de DORA enjoint les AES à publier chaque année un rapport anonymisé et agrégé sur les incidents majeurs liés aux TIC. Il devra indiquer au minimum le nombre d’incidents majeurs, leur nature, leurs répercussions, les mesures correctives prises et les coûts. Il s’accompagnera d’avertissements et de statistiques “de haut niveau”.

On peut d’ores et déjà dire, sans trop nous risquer, que ce rapport annuel sera un incontournable de la veille cyber dans le secteur financier.

Des dispositifs de partage d’informations sur les cybermenaces entre les établissements financiers

L’entraide au sein du système bancaire est encouragée par DORA. Le Chapitre VI dispose ainsi que les entités financières peuvent créer des dispositifs pour partager entre elles des informations et des renseignements sur les cybermenaces, allant des indicateurs de compromis aux techniques et tactiques en passant par les procédures et les outils.

Ce partage d’informations entre établissements financiers doit :

- viser à améliorer la résilience opérationnelle numérique des entités;

- se dérouler au sein de communautés de confiance;

- reposer sur des dispositifs qui protègent la nature potentiellement sensible des informations partagées. Ces échanges doivent se faire dans le respect de la confidentialité des affaires, du RGPD et des lignes directrices sur la politique de concurrence.

Les dispositifs de partage en question doivent définir les modalités concrètes de partage (où, comment ?) et les conditions de participation à respecter – aussi bien pour les entités financières que pour les autorités publiques et les prestataires de services TIC. Par ailleurs, toute entité financière qui participe à un tel dispositif doit en notifier les autorités compétentes.

14. Conduisez des “tests de résilience opérationnelle numérique”

On attaque là un autre gros pan de la réglementation. Les tests de résilience font partie intégrante de la stratégie de résilience opérationnelle numérique, et DORA leur consacre tout son Chapitre IV. De notre côté, nous parlerons par la suite de “tests de résilience” ou de “tests de sécurité” par facilité de langage.

Précisons d’emblée que les microentreprises ne sont pas concernées par la plupart de ces exigences. Si c’est votre cas, nous vous invitons à parcourir le Chapitre IV (notamment l’Article 25.3) pour déterminer ce qui est applicable ou non. Inutile de faire durer le suspense plus longtemps, alors passons aux choses sérieuses.

Un guide de 60 pages sur les tests de sécurité DORA

Nous avons rédigé un guide complet de 60 pages consacré intégralement à la question des tests de sécurité pour les entités réglementées par DORA. Nous n’aborderons donc que brièvement ce sujet dans cet article.

Vous pouvez lire notre guide complet sur les tests de sécurité DORA sous forme d’articles sur notre blog, ou le télécharger au format PDF ci-dessous pour une lecture plus aisée.

DORA : guide des tests de sécurité pour les entités réglementées

Un guide de conformité de 60 pages pour guider les responsables de la sécurité des entités réglementées par DORA à travers les obligations de test de sécurité prévues par le règlement : les tests de résilience et les tests de pénétration fondés sur la menace (TLPT).

Cartographiez votre SI

Avant de tester vos actifs numériques, encore faut-il en avoir fait l’inventaire. Il est impensable de procéder à des tests dignes de ce nom avant d’avoir cartographié la totalité de votre système d’information. Cet inventaire complet n’est pas dicté seulement par le bon sens, mais aussi par le texte final de DORA puisque c’est un élément obligatoire du cadre de gestion du risque TIC évoqué en début d’article. Cette étape vous permettra :

- d’avoir une vue sur la totalité des actifs de l’organisation ;

- puis de les classer par criticités et niveaux de risque.

Un programme de tests de résilience à exécuter au moins une fois par an

Dans les mots de DORA, les entités financières doivent soumettre “au moins une fois par an, tous les systèmes et applications de TIC qui soutiennent des fonctions critiques ou importantes à des tests appropriés.” (Article 24.6).

Ces examens sont regroupés en un programme de tests de résilience opérationnelle numérique qui doit adopter une approche fondée sur le risque. Il se décline en “une série d’évaluations, de tests, de méthodologies, de pratiques et d’outils”.

L’Article 25 de DORA précise quelques typologies de tests, tels que :

- des évaluations et des analyses de vulnérabilité;

- des analyses de sources ouvertes – cf notre article Comprendre l’OSINT, ses outils, bénéfices et risques;

- des évaluations de la sécurité des réseaux;

- des analyses des écarts;

- des examens de la sécurité physique;

- des questionnaires et des solutions logicielles de balayage (des scanners de vulnérabilités donc);

- des examens du code source lorsque cela est possible;

- des tests fondés sur des scénarios;

- des tests de compatibilité;

- des tests de performance;

- des tests de bout en bout;

- et des tests de pénétration.

Ces tests peuvent être internalisés ou menés par des prestataires externes. Si les tests sont effectués par un testeur interne, les entités financières doivent y accorder des ressources suffisantes, et veiller à éviter les conflits d’intérêts pendant les phases de conception et d’exécution du test.

Pour en savoir plus sur les tests de résilience opérationnelle numérique, nous vous conseillons de lire notre article dédié :

Un Vulnerability Operations Center (VOC) pour détecter et hiérarchiser les vulnérabilités

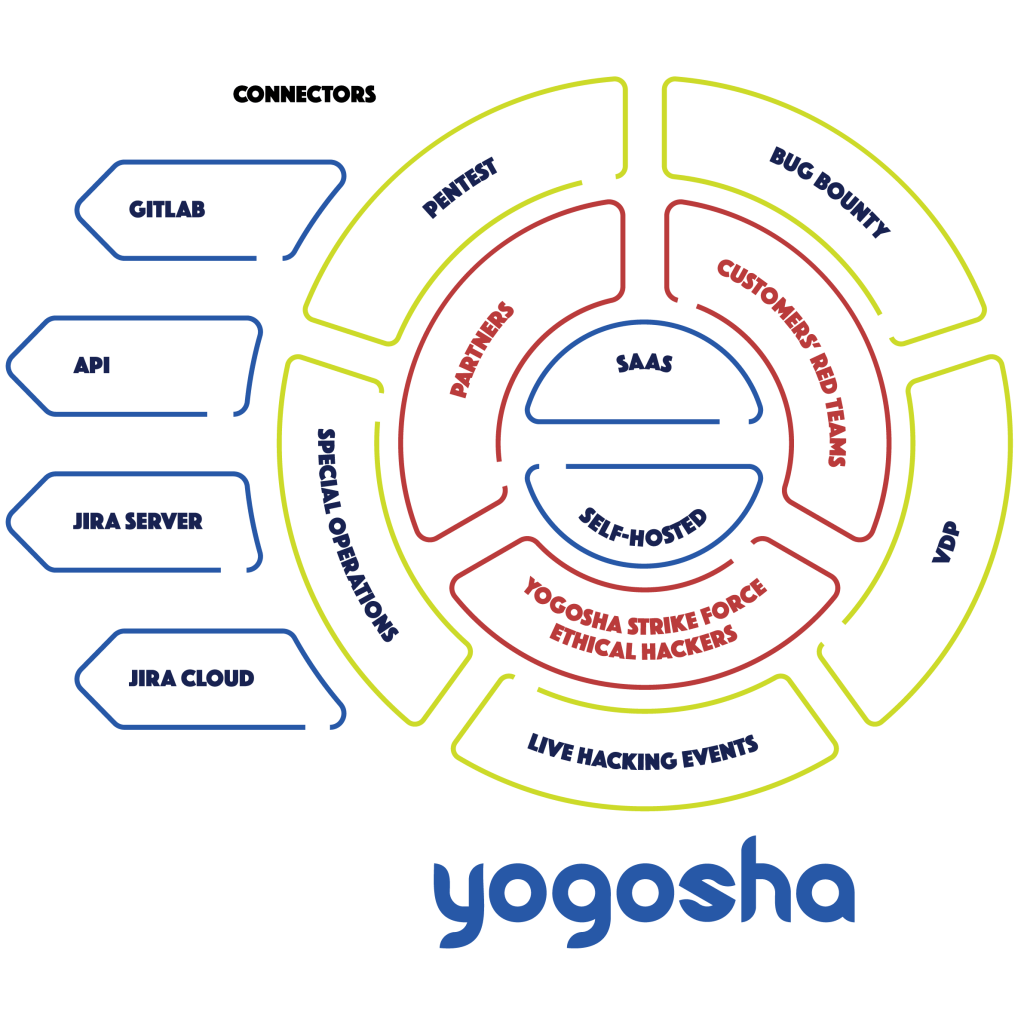

Si vous veniez à choisir un prestataire pour conduire certains tests de sécurité, sachez que le Vulnerability Operations Center (VOC) Yogosha propose différentes approches pour réduire les risques numériques :

- les programmes de divulgation des vulnérabilités – ou VDP pour Vulnerability Disclosure Program

- Pentest as a Service (PtaaS)

- et du Bug Bounty

Evidemment, toutes les opérations que nous proposons aux acteurs du secteur financier se font dans le strict respect des nouvelles exigences de DORA.

Pentest as a Service

Notre plateforme permet la digitalisation des activités de pentesting, avec des résultats en temps réel et des lancements plus rapides qu’avec un test d’intrusion traditionnel. Notre technologie rend la discipline plus efficace et plus fluide, aussi bien pour vos red teams internes que pour des chercheurs externes.

En plus d’offrir une technologie, nous réalisons des tests d’intrusion avec les membres de la Yogosha Strike Force : une communauté privée et sélective de chercheurs en sécurité, chacun ayant sa propre expertise et ses propres compétences.

Bug Bounty

Lorsqu’un niveau de sécurité suffisamment avancé est atteint, les tests d’intrusion montrent leurs limites. Le Bug Bounty permet alors de se confronter à la réalité du terrain, en demandant à des hackers éthiques d’éprouver de tout ou partie d’un système. Le Bug Bounty a une logique de paiement au résultat (pas de détection = pas de dépense), tout en permettant de découvrir des vulnérabilités complexes et à haut risque qui peuvent échapper à d’autres formes d’audits plus calibrées.

On pourrait vous vanter les mérites du bug bounty pendant des heures, mais cet article est déjà bien assez long comme ça. Aussi, on se contentera de dire trois choses :

- La Yogosha Strike Force est une communauté de hunters d’élite, où chaque membre a été soigneusement sélectionné sur la base de ses compétences – contrairement à la plupart des plateformes de bug bounty qui sont ouvertes à tous.

- Notre Vulnerability Operations Center (VOC) permet une vue holistique de votre surface d’attaque grâce à des tableaux de bord analytiques détaillés – nombre et typologies de vulnérabilités découvertes, périmètres où les détections sont les plus fréquentes, etc. Cartographie des risques, hiérarchisation des vulnérabilités… De là à y voir une ressemblance avec les exigences d’une certaine réglementation européenne, il n’y a qu’un pas.

- Le VOC Yogosha peut être SaaS ou Self-Hosted. Le modèle auto-hébergé est particulièrement adapté aux systèmes sensibles et critiques, puisqu’il permet un cloisonnement fort des données, une maîtrise totale du contexte d’exécution et la centralisation de toutes les activités de sécurité sur la même plateforme, y compris si elles sont menées à travers plusieurs entités. Un déploiement idéal pour les grands groupes du secteur financier.

E-Book: Bug Bounty, le guide ultime pour un programme réussi

Apprenez comment mettre en place votre Bug Bounty, le rendre attractif et mobiliser les hackers pour identifier des vulnérabilités à haut risque.

DORA : une obligation de traiter toutes les vulnérabilités découvertes

Il ne sert à rien de détecter des vulnérabilités si elles ne sont pas corrigées par la suite. DORA officialise le traitement de toutes les vulnérabilités découvertes au cours des tests :

“Les entités financières, autres que les microentreprises, définissent des procédures et des stratégies destinées à hiérarchiser, classer et résoudre tous les problèmes mis en évidence au cours des tests et élaborent des méthodes de validation interne pour veiller à ce que toutes les faiblesses, défaillances ou lacunes recensées soient entièrement corrigées.” – DORA, Article 24(5)

L’Article 24(5) est donc là pour obliger légalement les entités financières à adresser tous les problèmes dont elles prennent connaissance sans pouvoir les ignorer – et pas forcément à corriger tous ces problèmes en sens le plus strict du terme, la traduction française du règlement pouvant porter à confusion.

Il faut adresser les problèmes et prendre en compte le risque, en suivant par exemple la clause 8.3 de l’ISO27001 qui prône quatre traitements des risques de sécurité : l’évitement, la réduction, le transfert et l’acceptation.

Libérez du temps aux équipes métier pour la remédiation

La remédiation est trop souvent envisagée comme une tâche “en plus”, à faire quand un développeur a un peu de temps libre. C’est pourtant quelque chose qui doit être pleinement intégré à l’emploi du temps des équipes métier et techniques.

Si les vulnérabilités les plus critiques doivent être adressées sans délai, les autres peuvent par exemple faire l’objet d’un Bug Day hebdomadaire ou mensuel, selon la taille des équipes. Peu importe l’approche choisie, il faut prendre conscience que la remédiation des vulnérabilités est une tâche au moins équivalente au développement de nouvelles features.

Encouragez les méthodes de développement sécurisé

La cybersécurité par design est un sujet qui est sur toutes les lèvres, et ce n’est pas pour rien. Il est crucial d’intégrer la sécurité aux produits et services dès leur conception. C’est une approche prônée par NIS2, mais aussi l’EU Cybersecurity Act de juin 2019.

Évidemment, on ne peut attendre d’un RSSI qu’il forme les équipes métier aux pratiques de développement sécurisé. Néanmoins, rien ne vous empêche d’en faire un peu plus et de sensibiliser les gens à ce sujet. Là aussi, c’est une mission qui peut-être menée main dans la main avec les équipes SOC, le CTO ou les férus de sécurité en interne. Des formations aux workshops en passant par des CTF (Capture The Flag), ce ne sont pas les pistes qui manquent.

Un VOC pour rassembler les équipes de développement et de sécurité

L’un des objectifs de notre Vulnerability Operations Center est de faire tomber les barrières entre les différents rôles opérationnels de la cyber. Les équipes de développement sont trop souvent éloignées des équipes de sécurité. La détection des vulnérabilités peut être mal vécue par certains développeurs, qui pourraient y voir la preuve d’un travail mal fait. La remédiation ne peut alors pas être vécue autrement que comme une punition.

Notre VOC permet de fédérer toutes les communautés :

- vos équipes de sécurité ;

- vos équipes techniques, comme les développeurs;

- les équipes de vos partenaires, comme leurs red teamers ou pentesters;

- et les 800+ chercheurs en sécurité experts de la Yogosha Strike Force.

La convergence des métiers au sein d’une même plateforme permet une meilleure entente et, in fine, une meilleure collaboration. Si l’un de nos hackers découvre une vulnérabilité, il pourra sûrement aiguiller le développeur dans la remédiation. De même, vous pourriez inviter les red teams de vos partenaires à participer à une opération de pentest commune. Et si l’on se prend à voir les choses en grand, on peut imaginer que tout le monde se rencontre dans la vraie vie lors d’un Live Hacking Event…

15. Planifiez des “tests de pénétration fondés sur la menace” (TLPT)

Dans la partie précédente, nous avons vu les tests “classiques” qui incombent annuellement à toutes les entités dans le scope de DORA. Mais certaines organisations font l’objet d’une obligation de contrôle supplémentaire, alias les “tests de pénétration fondés sur la menace” ou TLPT pour “Threat-Led Penetration Tests”.

Qu’est-ce qu’un test de pénétration fondé sur la menace (TLPT) ?

Les tests de pénétration fondés sur la menace (TLPT) sont des tests de sécurité renforcés réservés aux entités financières dont la défaillance aurait des effets systémiques, celles qui sont le plus à même d’être prises pour cibles par des acteurs mal intentionnés. Pour qui voudrait maximiser ses gains ou déstabiliser une partie du système financier, il est évident qu’une grande banque internationale est plus alléchante qu’une société de gestion relativement modeste.

Comme vous le verrez plus loin, les TLPT s’opèrent sous la tutelle des autorités. Ils sont donc un mécanisme de contrôle de la résilience réelle des entités financières essentielles au bon fonctionnement de notre système financier.

Les tests de résilience visent à élever le niveau de sécurité des entités régulées, tandis que les TLPT ont pour objectif de vérifier que le travail a été fait dans les règles de l’art, et que la sécurité des entités est effective.

Le framework TIBER-EU pour les exigences opérationnelles

DORA pose les grandes lignes applicables aux tests de pénétration fondés sur la menace, mais c’est un autre cadre européen qui se charge des exigences opérationnelles. Le framework TIBER-EU précise ainsi les règles pour la portée du test, les méthodologies et l’approche à suivre pour chaque phase spécifique du test, de la construction à la remédiation.

Le cadre TIBER-EU est actuellement décliné dans différents pays de l’UE, avec l’ambition de s’appliquer à tous. On parle ainsi de TIBER-BE pour la Belgique, de TIBER-LU pour le Luxembourg, TIBER-DK pour le Danemark, etc.

Les tests de pénétration fondés sur la menace et le cadre TIBER-EU sont des sujets complexes mais primordiaux pour toutes les entités concernées. C’est pourquoi nous avons rédigé un article complet couvrant tout ce que vous devez savoir sur les TLPT, que vous pouvez lire ci-dessous.

16. Éduquez et formez la direction et les employés à la cybersécurité

Il est essentiel de prévoir des formations, que ce soit pour les C-Levels ou l’ensemble des collaborateurs – en fonction des compétences et des responsabilités de chacun. On ne le dira jamais assez, mais le risque lié aux collaborateurs d’une organisation est au moins équivalent – si ce n’est supérieur – au risque lié aux cyber attaques. Pour résumer grossièrement : il ne sert à rien de vous doter des meilleurs processus et technologies si la moitié du personnel note ses mots de passe sur des post-its ou fait transiter de l’information sensible en clair. Si les individus qui font vivre l’organisation ne sont pas éduqués aux pratiques les plus élémentaires d’hygiène cyber, votre sécurité restera un gruyère.

DORA : des formations obligatoires pour les dirigeants et les employés

NIS2 introduit une obligation de formation à la gestion du risque cyber pour les organes de direction, mais ne fait que l’encourager pour les employés. De son côté, DORA va plus loin et impose des formations obligatoires à la résilience opérationnelle numérique aussi bien pour les dirigeants que pour les collaborateurs. Le texte final est très clair :

“Les entités financières élaborent des programmes de sensibilisation à la sécurité des TIC et des formations à la résilience opérationnelle numérique qu’elles intègrent à leurs programmes de formation du personnel sous forme de modules obligatoires. Ces programmes et formations sont destinés à tous les employés et aux membres de la direction et présentent un niveau de complexité proportionné à leurs fonctions. Le cas échéant, les entités financières incluent également les prestataires tiers de services TIC dans leurs programmes de formation pertinents.” – DORA, Article 13(6)

Le RSSI est probablement l’un des rôles les mieux placés pour orienter le choix des formations (ou du moins des prestataires) conjointement avec les Ressources humaines et les responsables de chaque pôle. La bonne formation des collaborateurs un vaste chantier, transversal à différents corps de métier, à entreprendre dès que possible.

Les Live Hacking Events, une formation de terrain pour les équipes opérationnelles

Chez Yogosha, nous aimons les approches de terrain. C’est pourquoi nous organisons des Live Hacking Events ; des événements de hacking en direct qui réunissent le temps de quelques jours les équipes internes du client et des hackers de la Yogosha Strike Force.

Soyons clair, ces évènements ne sont pas destinés à sensibiliser le top management ou le tout-venant en interne. En revanche, ils sont une excellente opportunité de formation pour les équipes opérationnelles, comme les développeurs ou les équipes de sécurité.

Un Live Hacking Event permet de mettre les équipes au défi dans des conditions réelles, avec une véritable philosophie Red Team contre Blue Team. Nos hunters identifient des vulnérabilités en direct, et vos équipes travaillent à la remédiation dans l’instant.

17. Évaluez et gérez les risques liés à vos prestataires de services TIC

La sécurité de la chaîne d’approvisionnement est au cœur de NIS2, et DORA s’inscrit dans la même lignée. La Réglementation met une emphase particulière sur la gestion des risques liés aux prestataires de services TIC.

Il convient de noter que cet axe de travail appartient aussi bien aux RSSI qu’aux services juridiques. Nombre des exigences de DORA liées aux prestataires touchent directement au contenu des accords contractuels qui dictent la collaboration. Nous n’aborderons que brièvement cette partie, où la plupart des tâches sortent du cadre de l’opérationnel pour entrer dans celui du juridique et du contractuel. A la place, nous vous conseillons fortement de lire :

- l’intégralité du Chapitre V de DORA;

- l’excellente analyse de DORA publiée par M. Marc-Antoine Ledieu, Avocat à la Cour et RSSI de son état. Cette lecture ne s’adresse pas qu’aux férus de droit, mais sera précieuse à toute personne concernée par la mise en conformité avec DORA.

Précisons aussi que DORA enjoint les entités financières à gérer les risques liés aux prestataires “dans le respect du principe de proportionnalité, en tenant compte de la nature, de l’ampleur, de la complexité et de l’importance des relations de dépendance” et des risques découlant de ces accords. DORA fixe donc des règles, mais appelle au bon jugement de chacun pour leur application.

Mettez en place une “stratégie en matière de risques liés aux prestataires”

Hé oui, encore une stratégie à créer ! L’Article 28(2) prévoit que les entités financières “adoptent une stratégie en matière de risques liés aux prestataires tiers de services TIC” et la réexaminent régulièrement”.

Cette stratégie doit elle-même inclure une politique relative à l’utilisation des services qui soutiennent des fonctions critiques ou importantes. L’organe de direction doit par ailleurs examiner “régulièrement” les risques identifiés pour ces mêmes services et accords contractuels. DORA s’inscrit là encore dans la ligne de gouvernance que NIS2. La cybersécurité ne doit pas être l’apanage des équipes opérationnelles, et le top management doit lui aussi avoir conscience des risques et se les approprier.

Dans le cadre de gestion du risque lié aux TIC (vu en début d’article), les entités financières doivent aussi tenir et mettre à jour “un registre d’informations en rapport avec tous les accords contractuels portant sur l’utilisation de services TIC fournis par des prestataires.” En clair : vous devez avoir un inventaire complet de tout votre écosystème de prestataires. Il doit faire une distinction claire entre les prestas qui soutiennent des fonctions critiques, et ceux qui ne le font pas. Ce registre doit être fourni aux autorités compétentes si elles en font la demande.

Des lignes directrices à respecter avant de conclure un accord contractuel

L’Article 28(4) est très clair sur les règles à respecter. Avant de conclure un accord contractuel sur l’utilisation de services TIC, les entités financières doivent:

- déterminer si l’accord contractuel couvre l’utilisation de services qui soutiennent une fonction critique ou importante;

- évaluer si les conditions de surveillance en matière de conclusion de contrats sont remplies;

- identifier et évaluer tous les risques pertinents ayant trait à l’accord contractuel, y compris la possibilité que cet accord contractuel contribue à accroître le risque de concentration informatique;

- faire preuve de toute la diligence requise à l’égard des prestataires potentiels, et s’assurer qu’ils présentent les qualités requises tout au long des processus de sélection et d’évaluation;

- identifier et évaluer les conflits d’intérêts susceptibles de découler de l’accord contractuel;

- déterminer en amont, le cas échéant, les domaines qui doivent faire l’objet d’un audit, ainsi que la fréquence des inspections.

Pour ce qui est de la liste (à rallonge) des principales dispositions contractuelles à respecter, nous vous renvoyons directement vers l’Article 30.

Prévoyez des “stratégies de sortie” vis à vis des principaux prestataires

L’Article 28(8) appelle les entités financières à mettre en place des stratégies de sortie “complètes et documentées” pour les services qui soutiennent des fonctions critiques ou importantes. Cette stratégie de sortie doit au moins inclure :

- des solutions alternatives;

- des plans de transition permettant de supprimer les services et données détenues par le prestataire;

- et de les transférer en toute sécurité et intégralement à des prestataires alternatifs ou de les réincorporer en interne.

C’est l’Article 28(7) qui fixe les conditions dans lesquelles ces accords contractuels doivent être résiliés – la plupart des raisons étant liées à un manque de sécurité ou de diligence dudit prestataire.

Des prestataires critiques choisis par les AES

Il faut savoir que les AES ont le pouvoir de déclarer certains prestataires de services comme étant critiques pour les entités financières. Les prestataires en question sont alors soumis à l’autorité d’un superviseur principal, en la personne d’un AES désigné pour le rôle. Ce cadre de supervision est extrêmement fourni, et s’étale sur plus de 10 articles de la Réglementation. Aussi, si le sujet vous concerne, nous vous invitons à parcourir les Articles 31 à 44 de DORA.

Les sanctions prévues par le Digital Operational Resilience Act

Si l’on s’en tient aux textes finaux, DORA s’avère bien moins coercitive que NIS2. Là où NIS2 donne des amendes administratives chiffrées, DORA préfère laisser l’appréciation de la sanction aux Etats membres et à leurs autorités compétentes.

Attention, cela ne veut pas dire qu’il n’existe aucune sanction ! L’Article 50(4) de DORA dispose très clairement que les autorités compétentes peuvent “ adopter tout type de mesure, y compris de nature pécuniaire, propre à garantir que les entités financières continueront à respecter leurs obligations légales”. Ces mêmes autorités sont également en droit de faire des déclarations publiques indiquant la nature de la violation et l’identité de la personne (physique ou morale) responsable.

En résumé

Le secteur financier européen a jusqu’au 17 janvier 2025 pour se préparer à l’entrée en application de la loi sur la résilience opérationnelle numérique. La tâche est conséquente et demandera de la rigueur, des moyens et surtout, du temps. Aussi, nous conseillons à tous les RSSI des entités dans le scope de la réglementation de s’atteler à la mise en conformité dès maintenant.

Le gros du travail devrait s’articuler autour de trois axes principaux :

- le cadre de gestion du risque lié aux TIC;

- les tests de résilience opérationnelle numérique;

- la gestion des risques liés aux prestataires.

Ces sujets clés de la réglementation sont ici disséqués en 17 points d’action, que nous avons voulus les plus concrets possibles. Le plus sage est probablement de commencer par la rédaction et la mise en œuvre des politiques obligatoires amenées par DORA. La réglementation est organisée comme un système de poupées russes de politiques, et une approche méthodologique est à privilégier.

Le cadre de gestion du risque TIC doit ainsi s’accompagner :

- d’une stratégie de résilience opérationnelle

- d’une politique de continuité des activités TIC

- de procédures de sauvegarde, de restauration et de rétablissement

- d’un registre des activités en cas de perturbations

- d’un processus de gestion des incidents

- d’un plan de réponse aux incidents

- de plans de communication en situation de crise

Du côté des tests de sécurité, il faudra conduire :

- des tests de résilience opérationnelle numérique au moins une fois par an;

- pour les entités concernées, des “tests de pénétration fondés sur la menace” tous les 3 ans au minimum, dans le respect du framework TIBER-EU.

Enfin, la gestion des risques liés à vos prestataires tiers de services TIC sera votre dernier gros axe de travail. Il faudra ici vous armer de patience, et surtout du renfort des services juridiques de votre organisation. L’encadrement et la documentation des relations de collaboration devra se faire de bout en bout, des dispositions contractuelles obligatoires jusqu’aux plans de sortie pour les prestataires les plus sensibles. Saupoudrez le tout des obligations de veille sur les cybermenaces, ou des formations obligatoires pour les C-Levels et les salariés, et vous avez du pain sur la planche !

N’hésitez pas à nous contacter si vous avez un besoin de conformité avec certaines exigences de DORA, notamment pour :

- les tests de résilience, à travers nos opérations de pentest et de bug bounty;

- les tests de pénétration fondés sur la menace (TLPT) ;

- la détection, la hiérarchisation et la gestion des vulnérabilités, à travers une démo de notre Vulnerability Operations Center (VOC).