Table of Contents

Ici, pas de théorie sur la culture DevSecOps mais des conseils et pistes concrètes pour l’intégrer à vos cycles de développement et améliorer votre sécurité.

DevOps, DevSecOps, transformation digitale… Des mots qu’on entend sur toutes les lèvres depuis quelques années, et dont la tendance ne décroît pas. Selon le Baromètre de la cybersécurité des entreprises du Cesin (Jan. 2020), 89% des entreprises interrogées utilisent le cloud pour stocker une partie de leurs données, et 55% avec un cloud public.

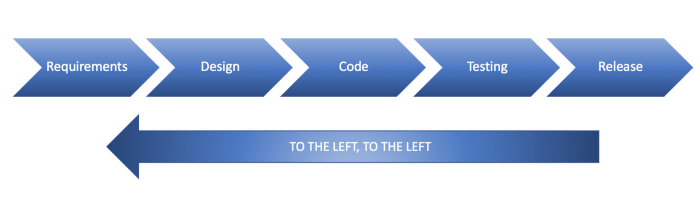

Dans ce contexte de transformation numérique, de nouveaux modes d’organisation et d’outillage viennent bouleverser les équipes de développement et de production. L’approche DevSecOps consiste à intégrer la sécurité tout au long du cycle de développement du logiciel (SDLC). L’objectif est de sécuriser au plus tôt les produits afin de limiter les frais pour l’entreprise. Plus la vulnérabilité est découverte tard, plus elle sera coûteuse pour l’organisation.

1. Intégrez des outils DevSecOps à votre pipeline

L’approche DevSecOps rassemble deux objectifs qui peuvent sembler opposés : rapidité de livraison et code sécurisé. Avec la méthode “Shift Left” propre au DevSecOps, les équipes peuvent amoindrir l’impact des vulnérabilités en les découvrant au plus tôt.

L’automatisation est une composante clé du DevSecOps : automatiser ses tests de sécurité permet de rendre les équipes autonomes et d’accélérer la détection et la remédiation des vulnérabilités. Il est donc essentiel d’adopter des outils orientés DevSecOps.

Les scanners de vulnérabilité tels qu’Acunetix sont très efficaces pour effectuer un premier audit de vos systèmes d’information. Les outils d’analyse statique du code comme Codacy ou SonarQube sont également un bon début pour identifier les failles les plus évidentes.

Il existe de nombreux outils DevSecOps, vous ne devriez donc pas avoir de mal à en trouver un qui corresponde à votre pipeline et à votre budget. Cette liste de 9 outils DevSecOps pour vos équipes de développement (par Mend) est un bon point de départ.

2. Choisissez des solutions de sécurité flexibles et adaptées à vos cycles de développement

Les tests d’intrusion et le Bug Bounty sont des solutions complémentaires à l’automatisation. Ces audits sont essentiels pour maintenir un bon niveau de sécurité, tout en intégrant le facteur humain. Ces 2 approches permettent aux entreprises d’identifier des failles de sécurité plus critiques, en sollicitant des consultants ou des hackers expérimentés.

Les cycles de développement agiles nécessitent d’adopter des solutions de sécurité flexibles. Pour mettre en place une approche DevSecOps efficiente, il faut pouvoir tester les produits au moment de leur conception. Les éditeurs de logiciels sont particulièrement touchés par cette évolution.

Il devient évident qu’il faut être dans une sécurité réactive et proactive, particulièrement quand on est une solution SaaS, avec un code qui évolue vite. Jenji fait une trentaine de releases par mois, il est donc possible qu’il y ait des régressions, des différences d’une API à une autre.

– Pierre Quiennec, CEO de Jenji

Bug bounty : un audit flexible et rapide qui s’intègre à la culture DevSecOps

L’un des avantages du Bug Bounty est qu’il permet de lancer des tests rapidement.En 1 jour ou 2, vous pouvez rédiger votre programme et définir les cibles à tester, pendant que la plateforme se charge de trouver des hackers qualifiés pour le projet.

La rapidité de mise en place de cette approche s’intègre parfaitement à la culture DevSecOps. Aussi, le Bug Bounty peut être lancé en phase de pré-production, mais aussi en phase de production durant le cycle de vie du produit.

Pour nos activités digitales, l’intérêt du bug bounty réside dans la souplesse de son utilisation et sa rapidité d’activation. Les programmes de bug bounty sont lancés en 1 ou 2 jours, le gain de temps est considérable.

– Richard Guidoux, RSSI Thalès Digital Factory

3. Sensibilisez et formez vos équipes à la sécurité offensive

Le choix d’une solution de sécurité adaptée à vos cycles de développement ne suffit pas. Vos équipes sont au coeur de la réussite d’une approche DevSecOps. Et l’on ne parle pas seulement des développeurs : les équipes métier et sécurité sont également concernées. Cette approche amène l’idée que tous les collaborateurs sont responsables de la sécurité d’une organisation.

Alors, comment faire adhérer et former vos collaborateurs au DevSecOps ? De nombreuses méthodes existent pour former vos équipes à la sécurité, en voici quelques-unes :

- Proposez à vos collaborateurs de participer à des conférences sur la cybersécurité ou le hacking (DefCon, Blackhat, RSA Conference…) ;

- Organisez un workshop entre vos équipes sécurité et vos équipes métiers ;

- Mettez en place une cellule de veille au sein de votre organisation et incitez vos collaborateurs à lire des rapports de failles publiés par des hunters ;

- Offrez des formations cybersécurité à vos salariés ;

- Incitez vos équipes à participer à des CTFs (comme le 0CTF, PlaidCTF, DefCon CTF, CSAW) ou à des programmes de bug bounty ;

Comment le Bug Bounty permet de former ses équipes à la sécurité offensive

Apportez une nouvelle culture sécurité à votre entreprise, en incitant vos collaborateurs à participer à des CTFs ou à des programmes de Bug Bounty. Vous pouvez également faire le choix d’une plateforme de Bug Bounty pour sécuriser vos périmètres informatiques, et former vos équipes à l’exploitation de vulnérabilités.

Sur la plateforme Yogosha, les hackers n’interagissent pas uniquement avec les équipes de sécurité, mais aussi avec les équipes de développement des clients. Nous mettons à la disposition des clients des dashboards avec des statistiques sur les failles les plus trouvées, ce qui leur permet de savoir où sont les faiblesses de leurs équipes de développement, et de leur proposer une formation adaptée sur les vulnérabilités détectées.

– Mohamed Foudhaili, Cyber Security Specialist & Technical Program Manager chez Yogosha

En faisant face à des failles qu’ils n’ont jamais vues ou en constatant l’ingéniosité des hackers pour attaquer des sous-systèmes, les collaborateurs en charge d’un programme de bug bounty comprennent que la surface d’attaque est plus large qu’elle n’y paraît, et repenseront à ces schémas d’attaque lors du design ou de l’implémentation de nouveaux systèmes. Les équipes montent ainsi en compétences sur l’exploitation de vulnérabilités, en collaborant avec des hackers expérimentés, et en cherchant à reproduire le raisonnement de l’attaquant.

En ce qui concerne le profil des hackers, il varie d’une plateforme à l’autre. Pour ce qui est de Yogosha, nous avons un modèle de communauté privée avec une sélection préalable. L’identité de chaque membre de la Yogosha Strike Force est vérifiée, et les chercheurs doivent passer des tests pour valider leurs compétences techniques et pédagogiques. Seuls 20 % des candidats sont acceptés à chaque session. Cela permet à nos clients de bénéficier du plus haut niveau d’expertise sur le marché du Bug Bounty.

Une sélection rigoureuse et maitrisée d’un groupe privé de hunters permet aujourd’hui la définition et la mise en œuvre de programmes managés de Bug Bounty sur des systèmes sensibles. Sopra Steria gère l’ensemble des phases de préparation, de réalisation mais aussi de remédiation permettant la capitalisation sur les bonnes pratiques. D’autre part, la mise en place de programmes internes permet la détection et l’animation des talents de nos clients.

– Geoffroy Cécile, Directeur Technique Cyberdéfense chez Sopra Steria

Vous cherchez des audits orientés DevSecOps comme le Bug Bounty ou le Pentest as a Service ?