Table of Contents

Certaines entités régies par DORA doivent mener des tests de sécurité renforcés : les tests de pénétration fondés sur la menace (TLPT). Voyons cela en détail.

Nota Bene : Cet article est le troisième chapitre de notre guide des tests de sécurité pour les entités réglementées par DORA, que nous vous recommandons de lire depuis le début si ce n’est déjà fait.

Dans les chapitres précédents, nous avons étudié les tests de résilience opérationnelle numérique, qui sont les tests “classiques” qui incombent annuellement à toutes les entités dans le scope de DORA. Mais certaines organisations font l’objet d’une obligation de contrôle supplémentaire : les “tests de pénétration fondés sur la menace”, ou TLPT pour Threat-Led Penetration Tests.

Précisons d’emblée que cet article s’appuiera principalement sur deux documents, qui seront cités à plusieurs reprises :

- Le texte officiel de DORA (Source), publié en décembre 2022, et plus particulièrement ses articles 26 et 27 qui portent sur le sujet des TLPT ;

- Le projet de normes techniques réglementaires spécifiant les éléments relatifs aux tests de pénétration fondés sur la menace (Source), publié fin novembre 2023 par les Autorités Européennes de Surveillance (AES). En effet, DORA leur confie la responsabilité d’établir les normes techniques relatives à la réalisation d’un TLPT, et ce document est la première version rendue publique. Ce texte sera soumis à la Commission européenne le 17 juillet 2024, et n’est donc pas définitif. Pour autant, il y a fort à parier que les différences entre ce projet et la version finale seront minimes, et il nous semble donc judicieux de nous appuyer dessus dans le cadre de cet article.

Vous pouvez continuer à lire ce chapitre publié sous forme d’article sur notre blog, ou télécharger l’intégralité du guide DORA sur les tests de sécurité ci-dessous au format PDF pour une lecture plus aisée.

DORA : guide des tests de sécurité pour les entités réglementées

Un guide de conformité de 60 pages pour guider les responsables de la sécurité des entités réglementées par DORA à travers les obligations de test de sécurité prévues par le règlement : les tests de résilience et les tests de pénétration fondés sur la menace (TLPT).

Qu’est-ce qu’un test de pénétration fondé sur la menace (TLPT) ?

Les tests de pénétration fondés sur la menace (TLPT) sont des tests de sécurité renforcés réservés aux entités financières dont la défaillance aurait des effets systémiques, celles qui sont le plus à même d’être prises pour cibles par des acteurs mal intentionnés. Pour qui voudrait maximiser ses gains ou déstabiliser une partie du système financier, il est évident qu’une grande banque internationale est plus alléchante qu’une société de gestion relativement modeste.

Comme vous le verrez plus loin, les TLPT s’opèrent sous la tutelle des autorités. Ils sont donc un mécanisme de contrôle de la résilience réelle des entités financières essentielles au bon fonctionnement de notre système financier.

Les tests de résilience visent à élever le niveau de sécurité des entités régulées, tandis que les TLPT ont pour objectif de vérifier que le travail a été fait dans les règles de l’art, et que la sécurité des entités est effective.

Concrètement, ça veut dire quoi ?

Il est vrai qu’en l’état, la formule “test de pénétration fondé sur la menace” est impressionnante mais quelque peu sibylline.

“‘Tests de pénétration fondés sur la menace (TLPT)’ : un cadre simulant les tactiques, les techniques et les procédures d’acteurs de la menace réels perçus comme représentant une véritable cybermenace, qui permet de tester de manière contrôlée, sur mesure et en fonction des renseignements (red team) les systèmes critiques en environnement de production de l’entité financière.” – DORA, Article 3(17)

Un TLPT est donc un exercice Red Team à grande échelle – et pas un simple pentest – qui doit simuler tous les éléments d’une véritable attaque, et tester l’intégralité de la surface d’attaque des entités réglementées. Il est communément admis que la surface d’attaque d’une organisation se compose de trois zones principales :

- La surface d’attaque physique, comme les locaux, qui sont vulnérables aux intrusions sur site.

- La surface d’attaque humaine qui concerne les individus, qui peuvent être ciblés par des attaques d’ingénierie sociale, du chantage, etc.

- La surface d’attaque numérique, c’est-à-dire tout ce qui peut être ciblé par une cyberattaque.

Pour être légitime et efficace, un TLPT doit éprouver chacun de ces aspects. L’équipe Red Team doit donc mener des assauts contre les systèmes d’information en production, des attaques d’ingénierie sociale (phishing, appât, watering hole, etc.), des tentatives d’intrusion physique dans des locaux, et bien plus encore. Lors d’un exercice Red Team digne de ce nom, tous les moyens sont bons pour atteindre sa cible.

Les critères obligatoires d’un TLPT selon DORA

La définition officielle clarifie le concept, mais les détails techniques sont encore flous. Heureusement, l’Article 26 précise quelques critères obligatoires d’un test de pénétration fondé sur la menace :

- Le test doit couvrir “plusieurs, voire la totalité, des fonctions critiques ou importantes” de l’entité financière ;

- Le scope est défini par l’entité elle-même, mais validé par les autorités compétentes ;

- Si des services TIC tiers sont inclus dans le scope, l’entité doit prendre “les mesures et garanties nécessaires pour assurer la participation” du prestataire concerné. L’entière responsabilité appartient toujours à l’entité.

- Le test doit s’effectuer sur des environnements en production ;

- Un test doit être effectué tous les 3 ans au minimum. Les autorités compétentes peuvent réduire ou augmenter cette fréquence pour une entité particulière en fonction de son profil de risque ou de circonstances opérationnelles.

- A l’issue du test, l’entité financière doit présenter aux autorités compétentes une synthèse des conclusions pertinentes, des plans de mesures correctives, et la documentation démontrant que le test a été effectué conformément aux exigences.

- En échange les autorités délivrent une attestation de bonne conduite afin “de permettre la reconnaissance mutuelle des tests de pénétration fondés sur la menace entre les autorités compétentes”.

Le cadre TIBER-EU et les normes des AES pour guider les exigences opérationnelles

DORA pose les grandes lignes applicables aux tests de pénétration fondés sur la menace, mais c’est un autre cadre européen qui guide les exigences opérationnelles : le framework TIBER-EU. Il est actuellement décliné dans différents pays de l’UE, avec l’ambition de s’appliquer à tous. On parle ainsi de TIBER-BE pour la Belgique, de TIBER-LU pour le Luxembourg, de TIBER-DK pour le Danemark, etc.

TIBER-EU précise ainsi un certain nombre de critères, tels que la portée du test ou les méthodologies et l’approche à suivre pour chaque phase, de la construction à la remédiation. Il détaille également les exigences applicables aux prestataires de Threat Intelligence et de Red Teaming impliqués dans la réalisation du test. Notons qu’il n’existe à ce jour aucune certification reconnue pour les prestataires de tests TIBER-EU ; un sujet qui devrait se préciser à l’échelle européenne au cours des prochains mois.

En ce qui concerne les TLPT, le Règlement DORA donne aux Autorités Européennes de Surveillance (AES) la responsabilité de mettre sur pied des normes techniques réglementaires, en s’inspirant du cadre TIBER-EU. La première version de ces normes, encore à l’état de projet, a été publiée en novembre 2023, et sera soumise à la Commission européenne le 17 juillet 2024.

Par ailleurs, ce même projet précise que les pays qui ont déjà adopté le cadre TIBER-EU peuvent continuer à l’utiliser. Ce dernier devrait être bientôt amendé pour être en phase avec certaines mesures introduites par les AES.

Dans cet article, nous aborderons les points de conformité qui nous semblent les plus essentiels. Mais si vous souhaitez prendre connaissance de l’intégralité des exigences opérationnelles d’un TLPT, nous ne pouvons que vous recommander de lire :

- Le projet de normes techniques réglementaires spécifiant les éléments relatifs aux tests de pénétration fondés sur la menace, publié par les AES ;

- La page de renseignements TIBER-EU publiée par la BCE (Banque Centrale Européenne) ;

- Les lignes directrices du cadre TIBER-EU pour la prestation de services de Threat Intelligence et de Red Teaming.

Nous vous conseillons également de consulter la transposition nationale du cadre TIBER dans votre pays, si elle existe. À ce jour (janvier 2024), 16 pays ont publié un guide national de mise en œuvre – Autriche, Belgique, Danemark, Finlande, France, Allemagne, Islande, Irlande, Italie, Luxembourg, Pays-Bas, Norvège, Portugal, Roumanie, Espagne et Suède.

DORA : Tout savoir sur les tests de pénétration fondés sur la menace (TLPT)

Vous pouvez consulter ici le guide TIBER-FR, publié par la Banque de France et l’ACPR en Janvier 2024.

Quelles sont les entités financières concernées par les TLPT ?

C’est bien simple, ce sont les autorités compétentes qui décident ! L’Article 26(8) de DORA leur accorde le devoir de “désigner les entités financières qui sont tenues de réaliser un test de pénétration fondé sur la menace […] sur la base d’une appréciation des éléments suivants :” (liste fidèle au texte original)

- les facteurs d’incidence, en particulier la mesure dans laquelle les services fournis et les activités entreprises par l’entité financière affectent le secteur financier;

- les éventuels problèmes de stabilité financière, y compris le caractère systémique de l’entité financière au niveau de l’Union ou au niveau national, le cas échéant;

- le profil du risque lié aux TIC spécifique, le niveau de maturité des TIC de l’entité financière ou les caractéristiques technologiques concernées.

Les autorités compétentes doivent appliquer le principe de proportionnalité quand elles décident des entités soumises aux tests avancés.

De toute évidence, les facteurs avancés par DORA, qui sont de nature qualitative, ne permettent pas de dire précisément qui doit ou ne doit pas procéder à un test de pénétration fondé sur la menace. Heureusement, le projet de normes techniques réglementaires des AES vient clarifier les choses.

Lire aussi : DORA : Guide de conformité complet pour le secteur financier

Une identification basée sur approche à deux niveaux

Le RTS (Regulatory Technical Standards) des AES introduit une approche à deux niveaux pour l’identification des entités financières tenues d’effectuer un TLPT :

- Des critères et de seuils spécifiques sont définis pour les entités financières opérant dans les principaux sous-secteurs de la finance, et jouant un rôle systémique ;

- D’autres critères sont spécifiés de manière à donner à l’autorité compétente la possibilité d’inclure d’autres entités financières, qui n’opèrent pas dans un sous-secteur vital mais remplissent tout de même lesdits critères.

Il convient de souligner ici que, si l’autorité compétente peut inclure à volonté des entités à l’obligation de TLPT, elle peut également en exclure. Ainsi, elle peut décider d’exclure les entités réglementées qui ne sont pas en mesure de le faire, ou qui n’ont pas un certain degré d’importance systémique, et qui ne sont pas suffisamment matures sur le plan technologique pour ne pas risquer de compromettre la continuité des services financiers de base.

La liste complète des entités tenues d’effectuer un TLPT

Comme nous l’avons vu plus avant, les entités qui opèrent dans un sous-secteur principal du monde financier, et qui jouent un rôle systémique, sont dans l’obligation de réaliser des TLPT. Reste encore à savoir quels sont ces sous-secteurs en question.

Ici, c’est vers l’Article 2 du projet de normes techniques réglementaires des AES qu’il faut se tourner. Inutile de paraphraser, aussi nous vous proposons l’inventaire à la Prévert des entités concernées tel qu’il est rédigé – bien que traduit en français par nos soins.

Les autorités compétentes en matière de TLPT exigent que toutes les entités financières suivantes réalisent des TLPT :

- Les établissements de crédit identifiés comme des établissements d’importance systémique mondiale (G-SII) conformément à l’article 131 de la directive 2013/36/EU du Parlement européen et du Conseil ou comme d’autres établissements d’importance systémique (O-SII) ou qui font partie d’un G-SII ou d’un O-SII ;

- Les établissements de paiement, dépassant au cours de chacun des deux exercices précédents 120 milliards d’euros de valeur totale des opérations de paiement telles que définies à l’article 4, point 5), de la directive (EU) 2015/2366 du Parlement européen et du Conseil ;

- Les établissements de monnaie électronique qui, au cours de chacun des deux exercices précédents, ont dépassé 120 milliards d’euros en valeur totale d’opérations de paiement telles que définies à l’article 4, point 5), de la directive (EU) 2015/2366 ou 40 milliards d’euros de valeur totale du montant de la monnaie électronique en circulation ;

- Les dépositaires centraux de titres (DCT) ;

- Les contreparties centrales ;

- Les plateformes de négociation dotées d’un système de négociation électronique qui remplissent au moins l’un des critères suivants :

- au niveau national, la plateforme de négociation qui détient la part de marché la plus élevée en termes de chiffre d’affaires pour les instruments financiers fondés sur des actions ou assimilés, ou pour les obligations et autres formes de créances titrisées, ou pour les contrats dérivés, ou pour d’autres instruments financiers autres que des actions, au cours de chacun des deux exercices précédents ;

- au niveau de l’Union, la plateforme de négociation dont la part de marché de l’Union en termes de chiffre d’affaires des instruments financiers assimilables à des actions, des obligations et autres formes de créances titrisées, des contrats dérivés ou d’autres instruments financiers autres que des actions dépasse 5 % au cours de chacun des deux exercices précédents ; lorsque la plateforme de négociation fait partie d’un groupe, le chiffre d’affaires des instruments financiers sur toutes les plateformes de négociation appartenant au même groupe et établies dans l’Union est pris en considération.

- Les entreprises d’assurance et de réassurance qui répondent aux critères suivants de manière subséquente, en identifiant :

- en premier lieu, les entreprises dépassant, au cours de chacun des deux exercices précédents, 500 millions d’euros de primes brutes émises (PBE) ;

- d’autre part, les entreprises qui satisfont au point précédent et qui sont incluses dans le 90e centile de la distribution des primes brutes émises, y compris toutes les entreprises ayant déclaré des primes brutes émises supérieures à la moyenne des primes brutes émises de toutes les entreprises d’assurance et de réassurance établies dans l’État membre, calculées séparément pour les activités suivantes :

- Vie autre que Similar-To-Health (SLT) et réassurance vie ;

- Non-vie autre que l’assurance Similar-To-Health non-vie (NSLT) et l’assurance non-vie de réassurance ;

- La santé calculée comme la somme de l’assurance Similar-To-Health (SLT) et de l’assurance Similar-To-Health non-vie (NSLT) et ;

- La réassurance calculée comme la somme de la réassurance vie et de la réassurance non-vie.

- Troisièmement, les entreprises d’assurance et de réassurance qui satisfont au point précédent et dont le total des actifs est égal ou supérieur à 10 % de la somme des actifs totaux évalués conformément à l’article 75 de la directive 2009/138/CE des entreprises d’assurance et de réassurance établies dans l’État membre et appartenant au type d’activité identifié comme visé au point précédent.

Là encore, rappelons que cette liste n’est que le premier niveau d’identification des entités soumises à l’obligation d’effectuer un TLPT. Les autorités compétentes sont entièrement libres de désigner d’autres entités financières que celles mentionnées ci-dessus, sur la base d’un ensemble de facteurs qu’il serait bien trop laborieux d’énumérer ici. Si vous souhaitez consulter l’ensemble de ces conditions, nous vous invitons à parcourir l’Article 2(3) du projet de normes techniques des AES concernant les TLPT.

Des “tests groupés” pour les prestataires de services TIC

Il peut arriver qu’un prestataire de services TIC ne puisse pas être inclus, car cela nuirait à la sécurité de ses services ou à la qualité du test. De même, il peut arriver qu’un prestataire soit le fournisseur de différentes entités financières. Dans ces cas-là, DORA prévoit une exception.

Le prestataire peut conduire un test groupé associant plusieurs entités financières auxquelles il fournit ses services. Le prestataire doit alors :

- convenir de ce test par écrit avec les différentes entités ;

- signer des accords contractuels avec un testeur externe ;

- s’assurer que le test couvre bien tous les services TIC qui soutiennent les fonctions critiques et importantes des entités financières ;

- conduire le test sous la direction d’une entité financière désignée.

Si tel est le cas, l’Article 26(4) prévoit que le test groupé “est considéré comme un test de pénétration fondé sur la menace réalisé par les entités financières” participantes.

DORA : Guide de conformité complet pour le secteur financier

Un guide de 50 pages pour accompagner les RSSI, les DPO et les services juridiques dans l'application de la réglementation européenne. Aucun blabla, rien que des conseils pratiques et des analyses exploitables.

A quelle fréquence réaliser un test de pénétration fondé sur la menace ?

Comme vu plus haut, les entités financières désignées doivent effectuer un TLPT tous les 3 ans au minimum. Les autorités compétentes peuvent, à discrétion, réduire ou augmenter cette fréquence pour une entité visée en fonction de son profil de risque ou de circonstances opérationnelles.

Quelle doit être la durée d’un TLPT ?

Difficile de répondre précisément à cette question, tant la durée du TLPT dépendra de son scope et de la complexité de l’entité visée. Néanmoins, le projet de normes techniques des AES prévoit diverses échéances qui, prises ensemble, font que l’on peut raisonnablement s’attendre à ce qu’un TLPT dure de 6 à 12 mois.

Par exemple, le document de spécification du périmètre du test doit être retourné à l’autorité TLPT dans un délai de six mois à compter de la réception de l’obligation de réaliser un test. De même, la phase de test active (Red Teaming) ne peut pas être inférieure à 12 semaines. Nous reviendrons sur le détail de chacune de ces phases un peu plus loin.

Qui sont les parties prenantes d’un TLPT ?

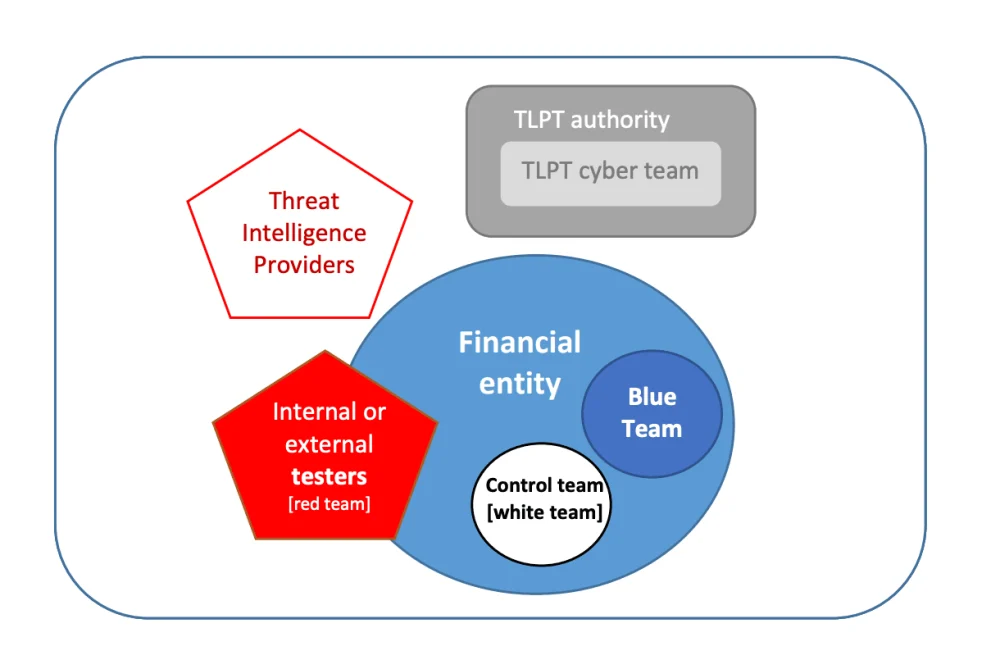

Le projet de normes techniques des AES prévoit cinq participants pour un TLPT dans le cadre du DORA :

- La TLPT Cyber Team ;

- La Control Team ;

- La Blue Team ;

- Le prestataire de Threat Intelligence (TI) ;

- La Red Team.

aux tests de pénétration fondés sur la menace, Autorités Européennes de Surveillance (AES), 27 novembre 2023.

La TLPT Cyber Team

La TLPT Cyber Team est une équipe interne du régulateur, alias l’autorité TLPT. Au moins deux responsables de test doivent être affectés à chaque TLPT, un principal et un suppléant.

La Control Team

La Control Team est une équipe interne à l’entité financière faisant l’objet du test, et désignée par elle. Elle est chargée d’assurer la liaison avec la TLPT Cyber Team du régulateur, et de tout ce qui est lié à la mise en œuvre de l’exercice – gestion des prestataires externes, évaluation des risques, gestion opérationnelle des activités de test au jour le jour, gestion des risques, etc.

La Control Team doit disposer de la marge de manœuvre nécessaire au sein de l’entité financière pour gérer tous les aspects du TLPT sans avoir à en divulguer le contenu à d’autres équipes. Elle doit être aussi réduite que possible pour minimiser le risque de fuite.

La Blue Team

La Blue Team est l’équipe de sécurité défensive de l’entité testée – l’équipe SOC par exemple. La Blue Team ne doit pas être informée de l’existence du TLPT avant la fin de la phase de test active.

Le prestataire de Threat Intelligence

Le prestataire de Threat Intelligence (TI) est un prestataire externe fournisseur de renseignement sur la menace – ça semble évident.

La Red Team

La Red Team est constituée des testeurs qui mèneront les attaques dans le cadre du TLPT. Ces testeurs peuvent être externes ou internes à l’entité, sous réserve de certaines conditions sur lesquelles nous reviendrons plus bas.

Il convient de souligner que le projet de normes techniques des AES préfère parler de “testeurs” au sens large, plutôt que de Red Team au sens du cadre TIBER-EU, qui s’avère plus strict concernant le choix des membres de l’équipe rouge. Par exemple, le cadre TIBER-EU n’autorise nullement le recours à des testeurs internes – un point qui devrait être amendé prochainement.

Quelles sont les différentes phases d’un TLPT

Pour en savoir plus sur les différentes étapes d’un test de pénétration fondé sur la menace, il faut là encore se tourner vers le projet de normes techniques des AES.

Un TLPT est constituée de trois phrases principales :

- La phase de préparation ;

- La phase de test ;

- La phase de clôture.

aux tests de pénétration fondés sur la menace, Autorités Européennes de Surveillance (AES), 27 novembre 2023.

La phase de préparation

C’est pendant cette phase que l’entité testée doit former sa Control Team interne, et choisir ses prestataires de Threat Intelligence et de Red Teaming – à moins que les testeurs ne soient internes, évidemment. Le périmètre du TLPT doit être défini, ainsi que son nom de code et les canaux de communications qui seront utilisés.

L’intégralité du contenu de la phase de préparation est détaillé dans l’Article 6 du projet de normes des AES.

La phase de test

La phase de test a la particularité de se dérouler en deux parties :

- La première, consacrée aux scénarios de Threat Intelligence ;

- La seconde, consacrée à l’exécution de ces scénarios par l’équipe Red Team.

La phase de Threat Intelligence

La phase de test débute par la production des scénarios de Threat Intelligence qui seront utilisés au cours du TLPT. Le prestataire de renseignements sur la menace doit proposer plusieurs scénarios, qui diffèrent selon les acteurs de la menace identifiés et les tactiques, techniques et procédures associées, et doivent cibler chacune des fonctions critiques ou importantes.

Trois scénarios doivent être retenus par la Control Team, sur la base :

- des recommandations du prestataire de Threat Intell, et la nature des menaces de chaque scénario ;

- des informations fournies par les managers de la TLPT Cyber Team ;

- la faisabilité de l’exécution des scénarios proposés, sur la base du jugement expert des testeurs ;

- la taille, la complexité et le profil de risque global de l’entité financière, ainsi que la nature, l’échelle et la complexité de ses services, activités et opérations.

Ces scénarios doivent être compilés dans un rapport de Threat Intelligence, qui doit être envoyé à l’autorité TLPT pour sa validation.

La phase de Red Teaming

Une fois que le choix des scénarios est acté, il est temps de passer à la phase de test active, le Red Teaming donc.

Les testeurs doivent mettre sur pied un “Red Team Test Plan”, qui est grosso modo un plan détaillé des attaques à conduire. Ce plan doit bien entendu reposer sur le document de cadrage du périmètre, et sur les scénarios de TI retenus. Le contenu exact de ce plan est détaillé dans l’Annexe IV du projet de normes des AES, que nous vous invitons à consulter.

Le plan de test Red Team doit être validé par la Control Team interne à l’entité, ainsi que par l’autorité TLPT.

Vient ensuite la phase de test active – l’exécution des attaques –, qui doit être proportionnée au scope et à sa complexité, et porter sur un minimum de 12 semaines.

Pendant toute la phase de test active, les testeurs doivent rendre compte au moins une fois par semaine à la Control Team et à la TLPT Cyber Team de l’état d’avancement de l’exercice. Celui-ci ne peut se terminer qu’avec l’accord de toutes les parties prenantes – la Control Team interne, les testeurs, le prestataire de TI et l’autorité TLPT.

L’intégralité du contenu de la phase de test est détaillé dans l’Article 7 du projet de normes des AES.

La phase de clôture

La phase de clôture commence à la fin de la phase de test active, et se compose majoritairement de la rédaction de différents rapports, et d’exercices conjoints entre la Red Team et la Blue Team, l’équipe de sécurité défensive de l’entité visée. C’est à ce moment-là – et pas avant – que l’existence du TLPT est révélée à la Blue Team.

Un rapport Red Team

Dans un délai de quatre semaines après la fin de la phase de test, l’équipe attaquante doit envoyer un rapport Red Team à la Control Team, qui doit le faire suivre immédiatement à la Blue Team. Le contenu exact attendu de ce rapport Red Team est détaillé dans l’Annexe V du projet de normes des AES.

Un rapport Blue Team

Dans un délai de quatre semaines après la réception de ce rapport, l’équipe défensive doit à son tour rédiger un rapport Blue Team, qui sera fourni à la Control Team, puis transféré à l’équipe attaquante et aux managers de la TLPT Cyber Team. Le contenu exact attendu de ce rapport Blue Team est détaillé dans l’Annexe VI du projet de normes des AES.

Exercice Purple Team et rapport final

Puis, dans un délai de quatre semaines après l’étape précédente, la Red Team et la Blue Team doivent se concerter pour faire le point sur les actions offensives et défensives qui ont eu lieu. Un exercice Purple Team – un exercice conjoint entre les équipes de défense et d’attaque – doit ensuite être tenu, sous la direction de la Control Team, qui aura préalablement identifié les sujets à travailler.

Ce travail de Purple Teaming peut inclure des méthodes telles que les exercices sur table, les exercices de type “catch-and-release”, des war games ou encore l’élaboration commune de preuves de concept (PoC) pour les TTP sélectionnées.

Enfin, la Control Team doit préparer un rapport de synthèse du TLPT et de ses conclusions, qui doit être envoyé à l’autorité TLPT dans un délai maximal de 12 semaines après la fin de la phase de test. Le contenu exact attendu de ce rapport final est détaillé dans l’Annexe VII du projet de normes des AES.

Les plans de remédiation

Par ailleurs, des plans de remédiation doivent également être envoyés à l’autorité TLPT par la Control Team dans un délai de 16 semaines après la fin de la phase de test active.

Ces plans de remédiation doivent présenter :

- une description des failles identifiées ;

- une description des mesures de remédiation proposées, de leur priorisation et de leur délai de mise en œuvre ;

- une analyse des causes profondes ;

- le personnel ou les fonctions de l’entité financière responsables de la mise en œuvre des mesures de remédiation ou des améliorations proposées ;

- les risques liés à l’absence de mise en œuvre des mesures visées précédemment et, le cas échéant, les risques liés à la mise en œuvre de ces mesures.

Enfin, l’autorité TLPT devra remettre un certificat de TLPT à l’entité financière, en précisant quels systèmes critiques étaient compris dans le scope de l’exercice.

L’intégralité du contenu de la phase de clôture est détaillé dans l’Article 9 du projet de normes des AES.

Des tests à conduire en interne ou à externaliser ?

Il y a une question que nous n’avons pas encore abordée concernant les TLPT : les tests doivent-ils être externalisés ou peuvent-ils être réalisés en interne ? Réponse courte : ça dépend.

L’Article 26.8 de DORA autorise les entités financières à s’appuyer sur des testeurs internes, mais introduit également une obligation de faire appel à un testeur externe tous les trois tests. Le RTS des AES précise quant à lui que si l’équipe Red Team se compose d’un mélange de testeurs internes et externes, le TLPT est considéré comme ayant été conduit avec des testeurs internes.

Exception notable : les établissements de crédit classés comme importants doivent toujours recourir à un testeur externe.

Une obligation de testeur externe pour les établissements de crédits importants

Le même Article 26.8 de DORA prévoit que “les établissements de crédit qui sont classés comme importants conformément à l’article 6, paragraphe 4, du règlement (UE) n°1024/2013” n’ont pas d’autres choix que de recourir à des testeurs externes. Reste encore à savoir ce qu’est un établissement de crédit important au sens de ce règlement (UE) n°1024/2013…

Le texte en question évalue l’importance selon trois critères :

- la taille de l’établissement ;

- son importance pour l’économie de l’Union ou d’un État membre participant ;

- l’importance de ses activités transfrontalières.

Plus concrètement, un établissement de crédit est considéré comme important si l’une des trois conditions suivantes est remplie :

- la valeur totale des actifs de l’établissement est supérieure à 30 milliards d’euros ;

- le ratio entre ses actifs totaux et le PIB de l’État membre participant d’établissement est supérieur à 20%, à moins que la valeur totale de ses actifs soit inférieure à 5 milliards d’euros ;

- la BCE le désigne comme tel de sa propre initiative, l’établissement recevant alors une notification de son autorité compétente nationale.

Si un établissement de crédits satisfait au moins l’une de ces conditions, il n’est alors pas autorisé à réaliser des TLPT avec un testeur interne.

Il peut sembler paradoxal que de telles organisations soient contraintes d’externaliser, alors même qu’elles disposent des ressources propres les plus importantes – tant financières qu’humaines – qui permettraient l’internalisation des tests. Cela s’explique principalement par une volonté de surveillance accrue et impartiale des établissements bancaires essentiels à la bonne santé du système financier européen.

Ce Règlement (UE) n°1024/2013 cité par DORA, celui qui fixe ce qu’est un établissement de crédits important, a vu le jour suite à la crise des dettes publiques au sein de la zone euro (2010-2012), elle-même un contre-coup de la crise des subprimes. Son objectif premier était de confier des pouvoirs de surveillance à un tiers omnipotent, en l’occurrence la BCE, sans qu’interviennent des considérations autres que prudentielles. D’ailleurs, cette législation a pour nom officiel : “Règlement confiant à la Banque centrale européenne des missions spécifiques ayant trait aux politiques en matière de surveillance prudentielle des établissements de crédit”. Difficile d’être plus clair.

DORA marche ainsi dans les pas du Règlement n°1024/2013, en imposant aux établissements de crédit importants de faire appel à des testeurs externes de la plus haute qualité afin d’éviter les conflits d’intérêts ou les motivations autres que la sécurité dans la réalisation d’un TLPT.

Les conditions à respecter pour réaliser un TLPT avec des testeurs internes

L’Article 27.2 de DORA fixe les conditions que les entités doivent respecter lorsqu’elles ont recours à des testeurs internes :

- Le recours à ces testeurs internes a été approuvé par l’autorité compétente concernée (ou par l’autorité publique unique désignée) ;

- L’entité financière dispose des ressources suffisantes pour conduire un TLPT, et a veillé à éviter les conflits d’intérêts pendant les phases de conception et d’exécution du test, ces deux points devant être vérifiés par l’autorité compétente ;

- Le fournisseur de renseignements sur les menaces est externe à l’entité financière. En d’autres mots, toutes les missions de Threat-Intelligence doivent donc être externalisées.

Par ailleurs, le Chapitre IV du projet de normes techniques réglementaires des AES vient préciser et renforcer les exigences régissant l’utilisation de testeurs internes.

Pour être autorisées à utiliser leurs propres testeurs dans le cadre d’un TLPT, les entités réglementées doivent ainsi – en plus des exigences précédentes – :

- définir et mettre en œuvre une politique de gestion des testeurs internes dans un TLPT. Cette politique doit :

- inclure des critères permettant d’évaluer l’aptitude, la compétence et les conflits d’intérêts potentiels des testeurs, et définir les responsabilités de la direction dans le processus de test. Cette politique doit être documentée et faire l’objet d’une révision périodique ;

- prévoir que l’équipe de test interne comprend un responsable de test et au moins deux autres membres. La politique doit exiger que tous les membres de l’équipe de test aient été employés par l’entité financière ou par un prestataire intragroupe pendant les deux années précédentes ;

- inclure des dispositions relatives à la formation des testeurs internes aux méthodes de Red Teaming ;

- définir des mesures visant à garantir que le recours à des testeurs internes pour effectuer le TLPT n’aura pas d’impact négatif sur les capacités générales de défense ou de résilience de l’entité financière concernant les incidents TIC, ou n’aura pas d’impact significatif sur la disponibilité des ressources consacrées aux tâches liées aux TIC pendant un TLPT.

Le recours à des testeurs internes doit également être mentionné dans trois documents : le document préparatoire aux tests (pendant la phase de préparation), ainsi que le rapport de test de la Red Team et le rapport de synthèse du TLPT (pendant la phase de clôture).

Enfin, précisons que les testeurs employés par un prestataire intragroupe sont considérés comme des testeurs internes de l’entité financière.

Comment choisir un prestataire pour réaliser un TLPT ?

Comme vu précédemment, les entités financières doivent faire appel à un testeur externe tous les trois tests au minimum. Se pose alors la question de la sélection du prestataire.

Les exigences applicables aux testeurs externes

C’est l’Article 27 de DORA qui définit les exigences applicables aux testeurs qui peuvent réaliser un test de pénétration fondé sur la menace.

Pour être autorisés à réaliser des TLPT, les testeurs externes doivent :

- posséder l’aptitude et la réputation les plus élevées;

- posséder des capacités techniques et organisationnelles et justifier d’une expertise spécifique en matière de renseignement sur les menaces, de tests de pénétration et de tests en mode red team;

- adhérer à des codes de conduite ou des cadres éthiques formels, ou être certifiés par un organisme d’accréditation dans un État membre ;

- fournir une assurance indépendante ou un rapport d’audit ayant trait à la bonne gestion des risques associés à la réalisation du test, y compris la protection adéquate des informations confidentielles de l’entité financière;

- être entièrement couverts par les assurances de responsabilité civile professionnelle pertinentes, y compris contre les risques de mauvaise conduite et de négligence.

À ces conditions s’ajoutent celles du projet de normes techniques des AES, qui prévoit dans son Article 5 des exigences supplémentaires pour la sélection des testeurs externes :

- Les testeurs externes doivent fournir au moins cinq références de missions antérieures liées à des tests Red Team basés sur le renseignement ;

- Le personnel de la Red Team affectée au TLPT doit :

- être composé au minimum d’un responsable, ayant au moins 5 ans d’expérience en matière de tests Red Team, ainsi que d’au moins deux autres testeurs, chacun ayant une expérience d’au moins 2 ans en Red Teaming ;

- faire preuve d’un large éventail et d’un niveau approprié de connaissances et de compétences professionnelles, y compris des connaissances sur les activités de l’entité financière, la reconnaissance, la gestion des risques, le développement d’exploits, l’intrusion physique, l’ingénierie sociale et l’analyse des vulnérabilités, ainsi que des compétences de communication adéquates pour présenter clairement les résultats de la mission et en rendre compte ,

- avoir à leur crédit, à eux-tous, au moins cinq missions de Red Teaming fondé sur du renseignement sur les menaces.

Un traitement des données qui se doit d’être sécurisé

Il va sans dire que, dans le cadre d’une collaboration avec un prestataire externe, les entités financières doivent s’assurer que leurs données sont entre de bonnes mains. Après tout, la nature même des TLPT fait que le testeur externe sera probablement amené à traiter des informations sensibles, voire hautement confidentielles.

Le Règlement DORA adresse ce sujet sans détour dans son Article 27.3 :

“Les entités financières veillent à ce que les contrats conclus avec des testeurs externes requièrent une gestion efficace des résultats des tests de pénétration fondés sur la menace et à ce que le traitement de données correspondant, y compris la génération, le stockage, l’agrégation, l’élaboration, le projet, le rapport, la communication ou la destruction, ne fasse pas courir de risques à l’entité financière.”

Une plateforme On premise pour garantir la sécurité des données

Afin d’adresser cet enjeu de gouvernance des données, nous proposons deux types de déploiement de la plateforme Yogosha dans la cadre des tests de résilience et des TLPT :

- en SaaS : une solution clé en main, hébergée via 3DS Outscale et son cloud souverain certifié SecNumCloud (la plus haute norme de sécurité française, établie par l’ANSSI). Les données sont hébergées sur le sol français.

- en Self-Hosted : une solution taillée pour les entités aux exigences les plus strictes en matière de sécurité. Vous êtes libre d’héberger la plateforme Yogosha où bon vous semble – cloud privé, On premise – pour garder le contrôle total de vos données et du contexte d’exécution. Toutes les données relatives à la réalisation d’un TLPT restent ainsi en votre possession, du début à la fin.

Dans les deux cas, la robustesse intrinsèque de notre produit est au centre de nos préoccupations. Nous sécurisons continuellement nos actifs à travers un pipeline DevSecOps, les directives OWASP, des tests d’intrusion récurrents et un programme de bug bounty continu. Par ailleurs, la certification ISO 27001 de notre plateforme est en cours.

Yogosha comme prestataire de Red Teaming dans le cadre d’un TLPT

Pour rappel, les exigences applicables aux testeurs externes dans le cadre d’un test de pénétration fondé sur la menace sont fixés par :

- l’Article 27 de DORA ;

- et les normes techniques attendues des AES et de la BCE, elles-mêmes basées sur le framework TIBER-EU, qui définit les exigences relatives aux fournisseurs de Threat Intelligence et de Red Teaming.

Chez Yogosha, nous prenons d’ores et déjà les dispositions nécessaires pour répondre à toutes ces exigences – légales, techniques et opérationnelles. Le caractère profondément unique, complexe et confidentiel de ces tests à grande échelle fait que nous pouvons difficilement nous épandre publiquement sur tous les aspects, pas plus que nous ne pouvons divulguer le contenu de nos services de Red Teaming, notamment pour ce qui est de nos testeurs, de nos méthodologies et des aspects opérationnels. Aussi, nous vous invitons à prendre contact pour discuter plus amplement de vos besoins en TLPT.

46 questions à poser à un potentiel prestataire Red Teaming, d’après TIBER-EU

Néanmoins, sachez qu’il existe une liste de 46 questions que le cadre TIBER-EU suggère aux entités financières de poser aux prestataires de Red Teaming au cours du processus de sélection.

Nous nous sommes prêtés à l’exercice, et Yogosha peut d’ores et déjà répondre par l’affirmative à 41 des 46 questions – et nous travaillons activement à la satisfaction des autres.

Si vous souhaitez consulter cette liste, accompagnée de nos réponses détaillées, veuillez télécharger le PDF de ce guide disponible en haut de cette page.

La réalisation d’un test de pénétration fondé sur la menace n’est pas une mince affaire. C’est un exercice au long cours, qui implique une charge de travail et des dépenses importantes pour les RSSI et les équipes de sécurité des entités réglementées.

Il est essentiel de se préparer au mieux avant de se lancer dans un TLPT, afin de se donner les meilleures chances de réussite. C’est précisément le sujet du quatrième et dernier chapitre de ce guide des tests de sécurité pour les entités réglementées par DORA :