Industrialisez vos pentests et bug bounty.

Lancez et gérez vos tests de sécurité avec agilité grâce à notre plateforme de gestion des vulnérabilités et à notre Strike Force de 800+ experts en cybersécurité.

Des opérations OffSec

TAILLÉES À VOTRE MESURE

À la demande ou en continu, Yogosha propose différents tests de Sécurité Offensive (OffSec) pour répondre à vos objectifs de sûreté et à la maturité des actifs de votre entreprise.

Pentest as a Service (Ptaas)

Déployez une équipe réduite de chercheurs en sécurité qualifiés pour auditer et tester vos actifs ponctuellement ou de façon répétée. La couverture de vos tests est assurée et le coût est fixe.

- Accédez à une communauté internationale de plus de 800 chercheurs en sécurité triés sur le volet et spécialisés dans différents types d’actifs

- Recevez des rapports de vulnérabilités critiques avec des preuves de concepts et des conseils de remédiation, et communiquez directement avec les experts en sécurité

Bug Bounty

Déployez une grande équipe de chercheurs en sécurité pour tester vos actifs en continu. Vous ne payez que lorsque vous acceptez une vulnérabilité.

- Accédez à une communauté privée de plus de 800 chercheurs en sécurité, spécialisés dans différents types d’actifs

- Rémunérez uniquement les vulnérabilités approuvées

- Assurez la découverte continue des vulnérabilités critiques, avec des preuves de concept (POC), des conseils de remédiation et une communication directe avec les experts en sécurité

Vulnerability Disclosure Program (VDP)

Donnez la possibilité à tout un chacun de soumettre une vulnérabilité potentielle à votre organisation, en toute sécurité et dans le respect des instructions du programme de divulgation des vulnérabilités (VDP).

Opérations Spéciales

Suivant vos besoins, nous proposons des opérations ad hoc telles que du Red Teaming, de la Threat Intelligence (TI), du Pentest Hardware, de l’ingénierie sociale, de l’analyse forensique et des CTF. N’hésitez pas à nous contacter si vous avez des exigences particulières en matière de tests de sécurité.

La Yogosha Strike Force

800+ chercheurs en sécurité

TRIÉS SUR LE VOLET ET HAUTEMENT QUALIFIÉS

Seuls 10% des candidats sont acceptés au sein de la Yogosha Strike Force (YSF). Nos chercheurs en sécurité ont passé un test technique et rédactionnel – il en résulte des rapports de vulnérabilité clairs et bien documentés. Ils ont également fait l’objet d’un contrôle d’identité et ont signé les conditions générales d’utilisation avec un accord de confidentialité.

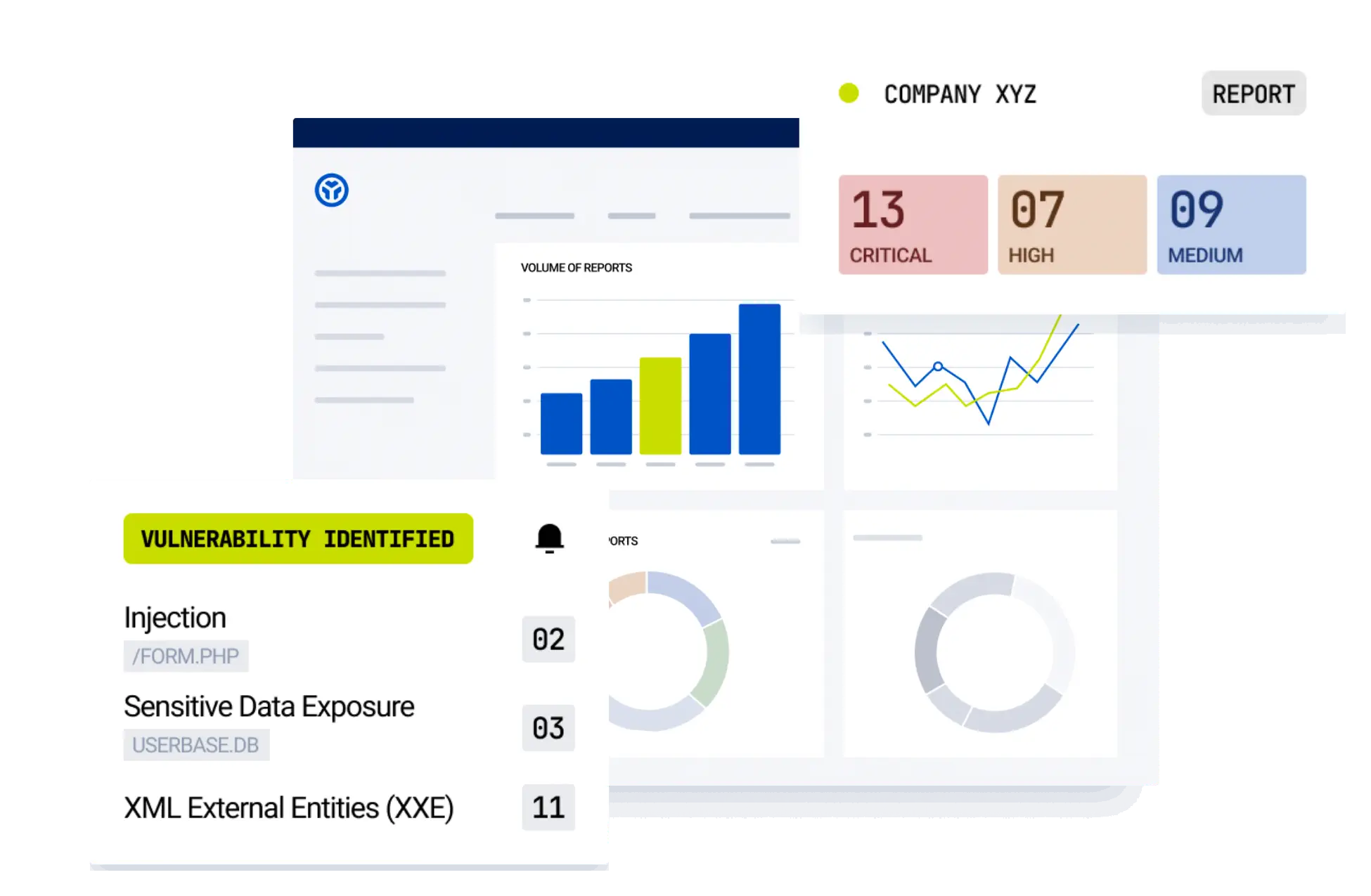

Une gestion des vulnérabilités de bout en bout

Détectez les vulnérabilités critiques restées dans l’ombre

VOS ACTIFS SONT PLUS SÛRS

Grâce à nos chercheurs en sécurité chevronnés, spécialisés dans de nombreux types d’actifs et détenteurs de certifications comme l’OSCP, l’OSEP et l’eWPTXv2.

Ayez une vue d’ensemble en temps réel de votre profil de risque

VOUS GARDEZ LE CONTRÔLE DE VOTRE EXPOSITION

Grâce à notre tableau de bord, qui présente les nouveaux rapports classés par criticité, les rapports déjà triés et récompensés, ainsi que ceux en cours de test-retest.

Une remédiation accélérée

VOS DÉVELOPPEURS PEUVENT PATCHER EN TOUTE SÉRÉNITÉ

Grâce à nos rapports de vulnérabilité pleinement documentés avec score CVSS, preuve de concept et conseils de remédiation, en plus d’une communication directe avec les chercheurs en sécurité.

Explorez toutes les fonctionnalités et bénéfices de notre plateforme.

300+ Clients

12 Pays

6 Industries

”"Avec Yogosha, on a des chercheurs qui vont vraiment loin. Certains passent des commandes réelles sur le site, donc ils dépensent de leur argent pour trouver des vulnérabilités derrière. On n’a jamais vu ça ailleurs."

Julien ReitzelLead Offensive Security — Veepee

”"On avait vraiment la volonté de tester du matériel, et par l’intermédiaire de Yogosha, on a réussi à trouver des gens talentueux. Les chercheurs ont trouvé des choses sur la totalité des équipements. L’équipe était capable d’attaquer le hardware, mais aussi le firmware. On a donc eu des vulnérabilités et des axes de progrès sur les deux dimensions."

Eric VautierRSSI — Groupe ADP

”"Pour nous, le bug bounty a vraiment été complémentaire des autres tests de sécurité et il a apporté sa propre valeur ajoutée. Il nous a permis de découvrir plusieurs failles, qui n’avaient pas été vues auparavant dans l’application."

David CrochemoreChef de la mission transformation numérique de la direction du management de l’administration territoriale et de l’encadrement supérieur au ministère de l’Intérieur

”"J’invite fortement toutes les entreprises à mettre en place du bug bounty, d’autant plus s’il y a de la production. A partir du moment où il y a un cycle de développement d’un produit, il faut du bug bounty quelque part. Et ça peu importe la politique et les mesures déjà en place, qu’il y ait des scanners et du pentest en interne ou non."

Zakaria RachidRSSI — leboncoin

”"La simplicité d’accès au service est vraiment appréciable, d’autant plus pour des ETI ou des startups. Faire des pentests, ça peut être compliqué. Il faut faire des contrats qui sont parfois durs à gérer. Yogosha apporte une vraie flexibilité."

Philippe Puyou LascassiesRSSI — Terega

Articles à la une

Prêt à sécuriser vos actifs ?

Identifiez les vulnérabilités, renforcez vos défenses et gardez une longueur d’avance sur les cybermenaces.